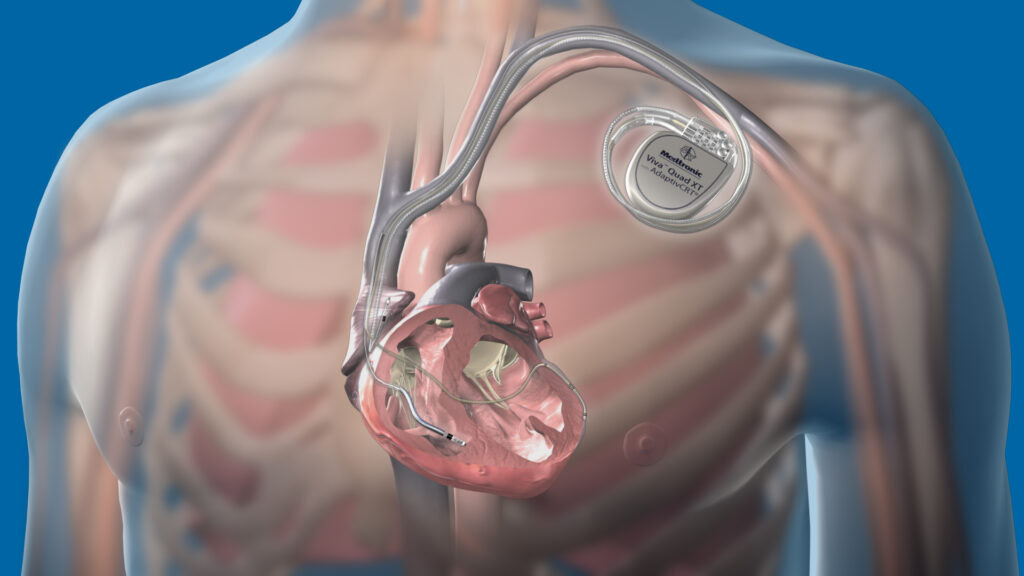

Da ormai un decennio conosciamo la possibilità di hackerare i pacemaker. La procedura fin’ora conosciuta e resa nota grazie alle ricerche di un team congiunto di ricercatori di Leuven (Belgio) e Birmingham (Regno Unito) prevedeva l’utilizzo di protocolli di comunicazione wireless che, in alcuni casi, dispongono di sistemi di sicurezza deboli o persino inesistenti.

Non era, quindi, necessario un accesso fisico con questi device ma era sufficiente un processo di “reverse-engineering” dei protocolli, ossia un’analisi dettagliata dello sviluppo e funzionamento del tipo di comunicazione adottato di devices medici per scoprirne i punti deboli per poi sferrare, per esempio, un attacco DoS. Ma l’ultima variazione sul tema è terrificante: non dipende dalla manipolazione dei comandi radio, come molti attacchi precedenti, ma da un malware installato direttamente su un pacemaker impiantato.

Per quasi due anni, i ricercatori Billy Rios della Whitescope, una società di sicurezza, e Jonathan Butts della QED Secure Solutions hanno avuto continui incontri con il produttore di pacemaker Medtronic, che produce il CareLink® Programmer – Model 2090, un programmatore di pacemaker wireless e altre apparecchiature analoghe. I due ricercatori sostengono che questi prodotti contengono vulnerabilità potenzialmente letali. Anche la Homeland Security e la Food and Drug Administration sono stati coinvolti in questo preoccupante caso. E mentre la Medtronic dichiara di aver risolto alcuni dei problemi scoperti dai ricercatori, Rios e Butts affermano che troppo ancora rimane irrisolto e che esiste un rischio reale per tutti i pazienti impiantati con un pacemaker. La coppia renderà pubbliche le sue ricerche alla conferenza sulla sicurezza di Black Hat che si terrà dal 4 al 9 agosto a Mandalay Bay a Las Vegas.

Rios e Butts sostengono di aver scoperto una catena di vulnerabilità nell’infrastruttura di Medtronic che un utente malintenzionato potrebbe sfruttare per controllare da remoto i pacemaker impiantati, fornire degli shock ai pazienti che non ne hanno bisogno o non fermare quelli che sarebbero necessari causando danni reali.

Butts è particolarmente critico: “Il periodo di tempo trascorso da Medtronic per discutere di queste cose con noi, se solo fosse stato usato per fare una correzione, avrebbe potuto risolvere molti di questi problemi. Ora siamo a due anni di distanti e ci sono pazienti che ancora sono esposti al rischio di veder alterata la terapia cardiaca, il che significa che siamo in grado di produrre uno shock cardiaco quando vogliamo o potremmo impedire che si verifichino degli shock necessari. Tutto questo è molto frustrante”.

Rios e Butts hanno originariamente rivelato dei bug che avevano scoperto nella rete di distribuzione del software di Medtronic, una piattaforma che non comunica direttamente con il pacemaker, e che serve per aggiornare i dispositivi di supporto come monitor domestici e programmatori di pacemaker. Questa rete viene usata dagli operatori sanitari per mettere a punto i pacemaker impiantati. Poiché la rete di distribuzione del software è un’infrastruttura cloud proprietaria, sarebbe stato illegale per Butts e Rios penetrare consapevolmente nel sistema per confermare i problemi di autenticazione e la mancanza di controlli di integrità che sospettavano. Così hanno creato una dimostrazione che le vulnerabilità esistevano veramente mappando la piattaforma dall’esterno e creando un proprio ambiente che la replicava su cui fare i loro test.

Medtronic ha impiegato 10 mesi a controllare la presentazione dei due ricercatori e come risultato ha deciso deciso di non fare nulla per proteggere la rete. “Medtronic ha valutato le vulnerabilità tramite un processo di revisione interno”, ha scritto la società a febbraio, “e questi risultati non hanno rivelato nuovi potenziali rischi per la sicurezza basandoci sulla valutazione del rischio di sicurezza del prodotto esistente: i rischi sono controllati e il rischio residuo è accettabile”. A marzo, la società ha riconosciuto al Minnesota Star Tribune che ci è voluto troppo tempo per valutare le conclusioni di Rios e Butts.

Tutto questo non ha dissipato le preoccupazioni iniziali dei ricercatori. Tuttavia, non essendo in grado di controllare completamente l’infrastruttura cloud proprietaria, sono passati a indagare su altri aspetti del sistema Medtronic, acquistando alcune delle attrezzature dell’azienda da distributori di forniture mediche e rivenditori di terze parti con cui armeggiare direttamente.

A questo punto Rios e Butts hanno deciso di dimostrare al Black Hat una serie di vulnerabilità nel modo in cui i programmatori di pacemaker si connettono alla rete di distribuzione del software di Medtronic. L’attacco sfrutta anche la mancanza della “firma digitale del codice”, un modo di convalidare crittograficamente la legittimità e l’integrità del software. In questo modo si possono installare aggiornamenti corrotti che consentono a un utente malintenzionato di controllare i devices che servono per programmare i pacemaker e quindi diffondere il codice ai pacemaker impiantati.

“Se si firma il codice, tutti questi problemi scompaiono, ma per qualche motivo si rifiutano di farlo”, afferma Rios. “Abbiamo dimostrato che un concorrente ha già in atto queste mitigazioni del rischio, anche loro costruiscono pacemaker, il loro device di programmazione utilizza letteralmente lo stesso sistema operativo [di Medtronic] e ha implementato la firma del codice. Ecco quello che abbiamo raccomandato a Medtronic e abbiamo dato quei dati alla FDA”. Entrambi i devices di programmazione dei pacemaker funzionano con il sistema operativo Windows XP – sì, Windows XP!! -.

In un’intervista a WIRED la portavoce di Medtronic Erika Winkels ha dichiarato: “Tutti i dispositivi comportano alcuni rischi associati e, come i regolatori, ci sforziamo costantemente di bilanciare i rischi con i vantaggi offerti dai nostri dispositivi. Medtronic implementa un processo di divulgazione solido e coordinato e prende sul serio tutte le potenziali vulnerabilità alla cibersicurezza nei nostri prodotti e sistemi […] In passato, WhiteScope ha identificato potenziali vulnerabilità che abbiamo valutato indipendentemente e anche emesso opportune notifiche correlate, e non siamo a conoscenza di ulteriori vulnerabilità note in questo momento”.

Medtronic ha risolto la vulnerabilità del cloud rilevata da Rios e Butts, con cui un utente malintenzionato poteva accedere e modificare i dati del pacemaker dei pazienti in remoto. E le loro rivelazioni sono anche documentate negli avvisi del sistema di controllo industriale del Department of Homeland Security – inclusa una vulnerabilità separata della pompa per insulina Medtronic che i ricercatori hanno scoperto e che potrebbe consentire a un aggressore di dosare a distanza a un paziente extra insulina.

Butts e Rios tuttavia sostengono che molti degli avvisi aziendali sono formulati in maniera vaga e sembrano minimizzare la potenziale gravità degli attacchi. Ad esempio, tutti affermano che “le vulnerabilità non sono sfruttabili da remoto”, anche quando possibili attacchi dipendono da elementi come la connessione a server Web HTTP su Internet o la manipolazione di segnali radio wireless.

“Stavamo pensando di portare un maiale vivo perché abbiamo un’app con cui potresti ucciderlo dal tuo iPhone da remoto e questo potrebbe davvero dimostrare queste importanti implicazioni”, dice Butts. “Ovviamente abbiamo deciso di non farlo, ma è solo una questione di scala di massa: quasi tutti quelli con il dispositivo impiantabile in essi sono soggetti alle potenziali implicazioni dello sfruttamento”.

Se il Department of Homeland Security ha semplicemente risposto no-comment, in una dichiarazione la FDA ha affermato che “valuta l’importante lavoro fatto dai ricercatori per la sicurezza”. La FDA è impegnata con ricercatori, industria, mondo accademico e comunità medica negli sforzi in corso per garantire la sicurezza e l’efficacia dei dispositivi medici affrontando potenziali minacce informatiche in tutte le fasi del ciclo di vita del dispositivo”. L’agenzia ha inoltre sviluppato un piano d’azione sulla sicurezza dei dispositivi medici ad aprile e sta valutando la possibilità di istituire un “CyberMed Safety Expert Board”, che presumibilmente fornirà un processo di verifica e revisione neutrale per questo tipo di divulgazione.

Nel frattempo, Medtronic sostiene di aver valutato le preoccupazioni e dispone di robuste difese per difendere i pazienti. Di contro Rios afferma: “Dimostreremo solo gli exploit in azione e permetteremo alle persone di decidere da soli”.

Non è la prima volta che minacce informatiche colpiscono la sanità. Si pensi al famoso ransomware Wanna Cry, voglio piangere. In Gran Bretagna ci fu un allarme dopo che il malware si era infiltrato nei sistemi di diversi ospedali. Le strutture, in tilt informatico, invitarono chiunque non fosse gravemente ferito a non recarsi nei pronto soccorso, impossibilitati all’accettazione. Dirottarono le ambulanze creando un ondata generale di panico.

La sicurezza informatica (information security) è l’insieme dei mezzi e delle tecnologie tesi alla protezione dei sistemi informatici in termini di disponibilità, confidenzialità e integrità dei beni o asset informatici; a questi tre parametri si tende attualmente ad aggiungere l’autenticità delle informazioni. La valutazione è un processo nel quale la sicurezza è raccolta e analizzata tramite il confronto con criteri generali di funzionalità e di affidabilità. Il risultato misura il livello di fiducia ovvero indica il grado con cui il sistema sia conforme a particolari criteri. Ora che l’informatica incontra la medicina dobbiamo chiederci se queste definizioni di sicurezza siano adeguate e sufficienti a tutelare i valori in gioco: la vita umana.

Inoltre da un punto di vista sociale bisogna chiedersi se di fronte a un impiego medico dei sistemi chiusi e commerciali possano garantire l’adeguata trasparenza che la pratica medica richiede. Se non accettiamo di utilizzare un farmaco di cui non conosciamo e/o abbiamo dichiarato sicuro il composto attivo e la sua interazione con l’organismo, perché dovremmo accettare di utilizzare devices di cui non consociamo il software o le sue possibili interazioni o bug?

Si aprono nuove questioni che richiedono riflessioni etiche e politico-legali che vanno affrontate in maniera adeguate.