Pubblichiamo un estratto tratto dal capitolo “Dieci attacchi rappresentativi del 2015″ del rapporto 2016 Clusit sulla Sicurezza ICT in Italia a cura dell’Associazione Italiana per la Sicurezza Informatica

Prima di analizzare quanto avvenuto nel corso dell’anno passato, quest’anno vogliamo partire da dieci incidenti del 2015 a nostro avviso particolarmente significativi, selezionati non tanto per la loro gravità in termini assoluti (per quanto alcuni siano stati particolarmente gravi), quanto piuttosto per rappresentare la varietà di situazioni che si stanno verificando.

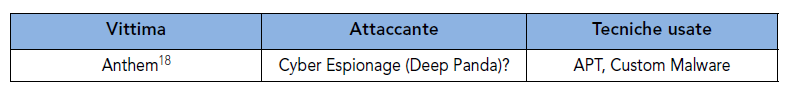

L’attacco a questa primaria compagnia di assicurazione sanitaria, iniziato ad aprile 2014 ma scoperto solo a gennaio 2015, ha provocando il furto di circa 80 milioni di record contenenti i dati personali dei clienti e degli impiegati (CEO compreso) compresi nomi, date di nascita, indirizzi email, dati sul reddito e altro ancora.

La stima dei danni è ancora in corso, ma si preannuncia molto pesante sia in termini di immagine che di risarcimenti agli utenti. Alcuni sospettano che il gruppo responsabile sia lo stesso dell’attacco all’Office of Personnel Management (vedi più sotto), il che getterebbe una luce ancora più preoccupante sull’intera vicenda (dal momento che Anthem assicura la maggior parte dei dipendenti federali, militari inclusi).

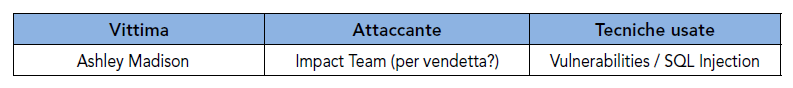

Un gruppo sconosciuto di hackers denominato “Impact Team” è riuscito a compromettere da remoto il database dei 37 milioni di utenti di Ashley Madison, servizio web di incontri per adulti espressamente dedicato alle avventure extraconiugali, minacciando la sua casa madre (Avid Life Media) di pubblicarlo qualora il sito non fosse stato messo offline. L’azienda ha rifiutato, pertanto l’intero database è stato reso pubblico, causando un notevole scandalo ed importanti disagi per milioni di persone.

Il gruppo ha proseguito pubblicando anche numerose email interne e documenti riservati di Avid Life Media, alcuni dei quali particolarmente scottanti, causando tra l’altro le dimissioni dell’amministratore delegato Noel Biderman. Alcuni utenti del servizio si sono suicidati per la vergogna (per esempio il pastore John Gibson), in molti altri casi sono intervenute cause di separazione, e sono state attivate diverse class-action per il risarcimento dei danni, che si preannunciano miliardari.

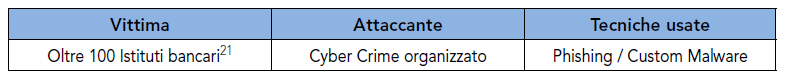

La più grande cyber-rapina del 2015, e probabilmente di tutti i tempi, è stata compiuta ai danni di oltre 100 istituti bancari appartenenti a più di 30 paesi del mondo, Italia inclusa, con un danno stimato di almeno 1 miliardo di dollari. Fin dalla fine del 2013 i cyber criminali responsabili dell’operazione “Carbanak” (così denominata da alcuni investigatori, in altre varianti detta “Anunak”) hanno infiltrato con tecniche di phishing diverse organizzazioni finanziarie, infettandole con malware realizzato ad-hoc.

Grazie a questo malware i criminali hanno studiato attentamente le procedure ed i flussi interni delle banche colpite, riuscendo a sottrarre ingenti quantità di denaro tramite operazioni apparentemente lecite ed autorizzate. Pur essendo stata scoperta nel 2015, l’operazione “Carbanak” risulta essere ancora in corso, questa volta mirata oltre alle banche anche a società finanziarie, di trading online, catene alberghiere e casinò.

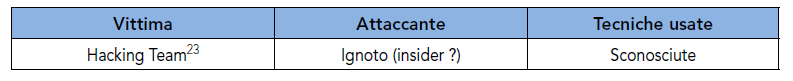

L’azienda italiana Hacking Team, specializzata nella produzione di software dedicato all’infiltrazione di device digitali (PC e mobile) con finalità investigative e di intelligence, è stata colpita da ignoti, che hanno copiato e pubblicato online una impressionante quantità di informazioni sensibili (oltre 400 Gigabyte).

In questo modo sono state rese pubbliche milioni di email, codici sorgenti, segreti industriali (inclusi alcuni exploit “zero-day”, che sono stati prontamente riciclati da organizzazioni cyber criminali) ed informazioni riservate relative ai clienti dell’azienda, in molti casi molto delicate. Oltre al danno economico e di immagine per l’azienda, l’attacco ha aperto uno squarcio inquietante su un’area piuttosto borderline della Cyber Security, che richiederebbe maggiore attenzione e supervisione.

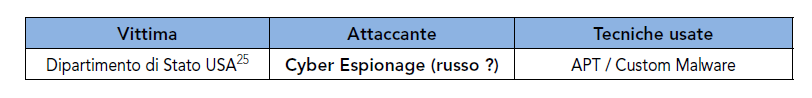

A pochi mesi di distanza dalla scoperta di una seria compromissione della rete non classificata della Casa Bianca (ottobre 2014), che aveva consentito agli aggressori di accedere a email ed agenda del Presidente americano e dei suoi collaboratori, si è scoperto (marzo 2015) che lo stesso gruppo (molto probabilmente state-sponsored) è riuscito a penetrare anche il sistema di posta del Dipartimento di Stato, mantenendovi l’accesso per diversi mesi. Per bloccare l’attacco, definito da un portavoce “il peggiore di sempre”, l’amministrazione è stata costretta a fermare i sistemi ed a re-installarli da zero.

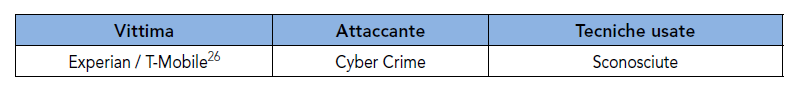

Cyber criminali hanno aggredito la società di recupero crediti Experian, sottraendo i dati di quindici milioni di clienti dell’operatore di telefonia T-Mobile, che aveva affidato all’azienda un contratto per il loro screening finanziario. Tra i dati delle vittime nome, indirizzo, data di nascita, email e codice fiscale. Questo genere di furti su larga scala viene solitamente realizzato per facilitare ulteriori crimini, quali il furto di identità, tramite il quale poi si realizzano truffe online di vario genere. L’incidente dimostra l’urgenza di gestire correttamente (su vari piani, da quello legale a quello tecnologico) l’affidamento a terze parti dei dati di propri utenti.

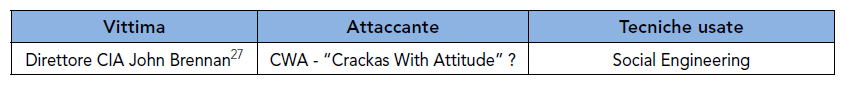

Un sedicente gruppo di hacker adolescenti (CWA) ha annunciato di aver violato una casella mail personale su America on Line (AOL), appartenente al capo della CIA John Brennan. I ragazzi hanno affermato che “ci sarebbe riuscito anche un bambino di 5 anni”, spiegando di aver utilizzato banali tecniche di social engineering nei confronti di Verizon (ISP di Brennan) e AOL (provider del servizio di posta) per ottenere l’accesso. Per la natura particolare del target e per le modalità “professionali” della rivendicazione da parte di CWA, gli autori potrebbero non essere dei semplici adolescenti annoiati, come alcuni suppongono. Wikileaks ha poi raccolto e pubblicato una “selezione” di email e documenti sottratti dall’account di Brennan, dal titolo “The CIA Files”.

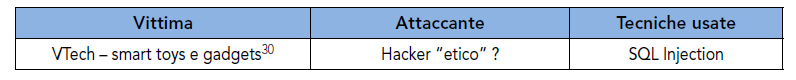

Le informazioni personali di circa 5 milioni di genitori ed oltre 200.000 ragazzi sono state rubate a seguito della compromissione di un sito web della società VTech, azienda cinese da 2 miliardi di dollari di fatturato che vende giocattoli e gadgets “smart”, ovvero connessi ad Internet (p.es. tablet per ragazzi, baby monitor per neonati, tastiere musicali, etc). Cosa ancora più preoccupante, nel database del sito sono state reperite migliaia di fotografie dei bambini, scattate tramite i giocattoli, complete di nome, cognome, indirizzo, data di nascita etc. Fortunatamente l’hacker che ha scoperto la vulnerabilità non ha rivenduto i dati nell’underground né li ha diffusi integralmente. L’azienda non si è accorta della compromissione finché i giornali non hanno pubblicato la notizia, informati dall’hacker.

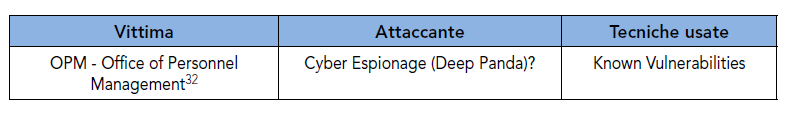

L’Agenzia USA incaricata di effettuare il controllo dei precedenti sugli impiegati governativi americani (civili e militari) è stata violata sfruttando vulnerabilità note di software obsoleti. Ciò ha consentito agli attaccanti di sottrarre informazioni molto sensibili, relative a tutti i dipendenti federali dal 2000 in avanti (oltre 4 milioni di dipendenti e complessivamente 22 milioni di persone soggette a screening). L’attacco, che le autorità USA attribuiscono al governo cinese (il quale ha prontamente smentito qualsiasi coinvolgimento), ed in particolare al gruppo “Deep Panda”, ha anche consentito di sottrarre informazioni in merito ai livelli di “clearance” di ciascun dipendente federale, inclusi i livelli Secret e Top Secret, e di ottenere oltre 1 milione di impronte digitali. Il direttore dell’Agenzia, Katherine Archuleta, ha dato le dimissioni.

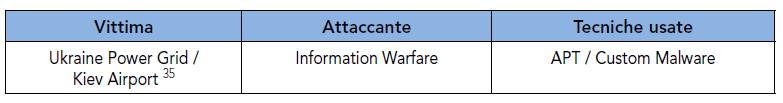

A dicembre un attacco realizzato tramite malware (BlackEnergy ed altri) ha consentito agli attaccanti di alterare il funzionamento di alcune sottostazioni della rete elettrica ucraina, con il risultato di provocare un black-out che ha interessato circa 80.000 utenze. È il primo caso noto al mondo di black-out provocato maliziosamente (ovvero non per guasto o per errore umano) con mezzi “cyber”. L’attacco è stato coordinato con grande precisione, e gli aggressori si sono addirittura premurati di rallentare le attività di ripristino fornendo dati falsi ai manutentori tramite le interfacce delle sottostazioni, e/o cancellando le configurazioni dei sistemi. Attacchi simili sono stati portati anche verso l’aeroporto di Kiev Boryspil, causando il blocco di alcuni sistemi IT per un intero week-end.