Il nome è evocativo: Ottobre rosso. Si tratta di una rete di spionaggio informatico che per cinque anni ha rubato informazioni riservate da governi, ambasciate, centri di ricerca. Tutti obiettivi selezionati con attenzione, spiegano i ricercatori dei laboratori russi Kaspersky che hanno individuato la minaccia. “Sono tutte organizzazioni di alto livello”, sottolineano gli esperti dei laboratori alla BBC.

Il riferimento a Ottobre rosso è dovuto alla presumibile origine russa di molti degli autori e ai Paesi presi di mira dalla campagna, in maggioranza appartenenti all’ex Unione sovietica, sebbene vittime siano state individuate anche nell’Europa occidentale e nel Nord America. Gli esperti di Kaspersky hanno indagato per tre mesi su quella che hanno definito un’attività di spionaggio su larga scala iniziata nel 2007 e che andava ancora avanti a gennaio dio quest’anno.

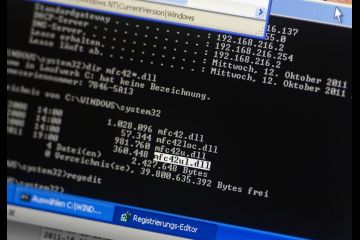

“Gli aggressori di Ottobre Rosso hanno progettato il malware, chiamato anche “Rocra”, con un’unica architettura modulare, composta da un codice nocivo, moduli per il furto delle informazioni e backdoor trojan”, si legge nel comunicato di Kaspersky. “Gli aggressori utilizzano poi le informazioni sottratte per entrare nei sistemi. Per esempio, le credenziali rubate sono state riportate in un elenco e utilizzate dai criminali per individuare le password per accedere ai sistemi”.

Per controllare la rete di computer infetti, gli aggressori hanno creato più di 60 domini e punti di hosting in diversi Paesi, la maggior parte in Germania e Russia. Una catena di server proxie è servita per nascondere la posizione del server di controllo della “macchina madre”.

Tra i documenti sottratti anche quelli con estensione “acid*” che fa riferimento al software classificato “Acid Cryptofiler” utilizzato anche da Unione europea e Nato.

Per infettare i sistemi i pirati informatici inviavano delle e-mail. I trojan si diffondevano sfruttando le vulnerabilità di Microsoft Office e Microsoft Excel.

L’obiettivo degli aggressori, spiegano ancora i ricercatori, erano documenti sensibili per le organizzazioni, come informazioni di intelligence geopolitca, le credenziali per accedere ai sistemi informatici e dati presenti sui dispositivi personali mobile e su strumenti di rete.