Il ransomware, così come tutte le forme di malware, non è una magia simpatica, ma un malandrino che bussa alla nostra porta e che noi stessi lasciamo entrare in casa. Ma educare gli utenti non è conveniente, per chi vende sicurezza…

In un articolo riguardante l’attacco di DarkSide alla Colonial Pipeline, ho letto questa dichiarazione del Director of Threat Hunting di Darktrace, Max Heinemeyer: “Per combattere con successo questo tipo di attacchi è necessario che le organizzazioni utilizzino le tecnologie autonome e l’IA in grado di rilevare e bloccare tempestivamente la minaccia prima ancora che si queste evolva in un vero e proprio attacco”.

Questa affermazione, per quanto corretta in sé, è incompleta e tradisce quella stessa miopia – probabilmente intenzionale, visto che chi parla vende sistemi di controllo basati su intelligenza artificiale – che ha permesso il diffondersi delle minacce informatiche.

Il ransomware, così come tutte le forme di malware, non è una magia simpatica, come la chiamava Frazer – una sorta di maleficio Voodoo che viaggia nell’etere e colpisce una vittima ignara -, ma un malandrino che bussa alla nostra porta e che noi stessi lasciamo entrare in casa.

Il termine ransomware nasce dall’unione dei termini: ransom (riscatto) e ware (mercanzia, prodotto). Questo termine fu utilizzato per la prima volta nel 1988 per descrivere un software che veniva distribuito gratuitamente, ma che era inutilizzabile senza un manuale dal costo di 70 dollari. Attualmente, con il termine ransomware si definisce un software malevolo che cifra tutti i dati presenti in un computer, richiedendo poi un riscatto per fornire la chiave di decrittazione.

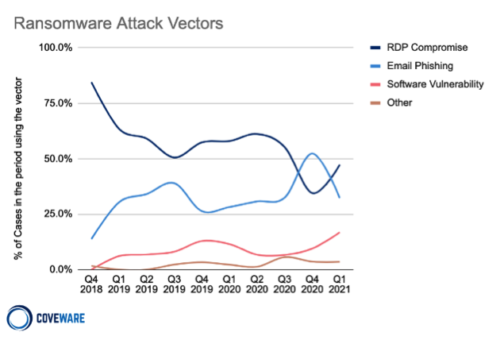

I diversi tipi di ransomware hanno modus operandi differenti: qualcuno più rudimentale, altri molto evoluti. I vettori del primo attacco, però, sono principalmente due: o il protocollo RDP o la posta elettronica.

Escludendo la percentuale minima di attacchi che sfruttano altri tipi di vulnerabilità, il ransomware è veicolato quindi o da un protocollo utilizzato per dare assistenza remota agli utenti dei sistemi Windows o dagli utenti stessi, che aprono i documenti malevoli, contenenti le macro che danno il via all’attacco. Se aggiungiamo a tutto questo che parte degli attacchi hanno successo perché le password degli utenti non sono sufficientemente sicure, possiamo affermare con buona sicurezza che la diffusione del ransomware è una conseguenza diretta della scarsa competenza degli utenti.

Un buon sistema antivirus può prevenire i danni derivanti dalla distrazione o dalla leggerezza degli utenti, ma non esiste un sistema antivirus che sia capace di identificare tutte le possibili minacce.

Il riconoscimento del malware da parte degli antivirus, può essere di due tipi: o statico o dinamico. Il riconoscimento statico avviene in base al contenuto del file; ogni volta che un sistema di controllo identifica un nuovo file malevolo – sia esso un eseguibile, un documento Word o un PDF -, ne rende pubblica la firma, ovvero, una sorta di “codice fiscale” del file, che ne permette una rapida identificazione da parte degli altri sistemi. Queste firme sono ovviamente in costante e rapido aumento e sono ciò che il vostro antivirus scarica quando si aggiorna. Il punto debole dell’analisi statica è che se un malware non è ancora stato riconosciuto, gli antivirus non lo identificheranno come tale e non lo bloccheranno.

Il riconoscimento dinamico avviene in base al comportamento del file. I sistemi di controllo come ZAP di Microsoft o le sandbox di FireEye o Fortinet aprono i file che devono verificare in una macchina virtuale e ne analizzano il comportamento: se notano dei comportamenti sospetti, come connessioni a siti esterni o modifiche della configurazione del sistema, bloccano il file, mettendolo in quarantena Il problema è che malware e sistemi antivirus hanno un rapporto simile all’ evoluzione cumulativa che ha reso sempre più veloci sia le gazzelle che leopardi: a ogni passo avanti fatto dal malware corrisponde un’evoluzione dei sistemi di controllo che a sua volta viene vanificata da un successivo passo in avanti del malware e così via. Attualmente ci sono malware in grado di capire se sono eseguiti da una sandbox e malware che, simili alle cellule dormienti del terrorismo, non si attivano subito, ma lasciano passare un po’ di tempo prima di portare a termine il loro malefico compito. Dato che le sandbox hanno un tempo limitato per la verifica del file, è possibile che anche in questo caso del malware riesca comunque a passare inosservato.

Inoltre – e questo è il vero problema – sia gli IDS che gli antivirus, possono operare solo su minacce che sono già all’interno della rete, mentre la cosa migliore sarebbe non farceli entrare.

Il grosso pregio delle CDN come Akamai o Cloudflare è di tenere eventuali attacchi lontani dal server del cliente: se qualcuno in Cina attacca il sito di Facebook o di Apple, non sta realmente attaccando un server di Apple o di Zuckerberg, ma un suo clone, che gira su un server Akamai. I server negli altri Paesi del Mondo non risentiranno dell’attacco. Affidarsi unicamente a dei sistemi di controllo del traffico di rete, come suggerito da Heinemeyer (e non solo da lui) equivale a installare nella propria casa un potente sistema antifurto con sensori di movimento, lasciando però la porta aperta. La porta, nel nostro caso, sono gli utenti.

Storia vera, raccontatami da un collega, al secondo Gin Tonic dopo un convegno.

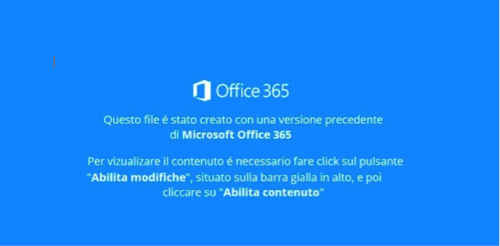

L’utente Alice riceve un messaggio con un allegato. Il giorno prima, il Gruppo di Sicurezza dell’azienda aveva inviato un messaggio a tutti gli utenti segnalando una campagna di malware con caratteristiche identiche a quelle del messaggio ricevuto da Alice, ma lei o non ha letto l’avviso o non l’ha introiettato, perché apre tanto il messaggio che l’allegato, un file Word che mostra un avviso:

Alice non nota un refuso sospetto nel testo del messaggio (vizualizare) e, come richiesto, fa click sulla voce di menu di Word che abilita l’esecuzione delle macro. Vedendo che il documento non si apre, Alice inoltra il messaggio al suo compagno di stanza Bob e gli chiede di aprire il documento, perché lei non ci riesce. Bob, che come Alice ha ricevuto l’avviso della Sicurezza e come lei evidentemente lo ha ignorato, ripete le azioni della collega e attiva anche lui la macro malevola contenuta nel documento. A questo punto, i sistemi di controllo della società, che non avevano rilevato il malware di Alice, si accorgono del problema e il PC del mio collega (che chiameremo Chuck, in omaggio al suo amore per l’alcol) comincia a lampeggiare come il flipper di Elton John in Tommy.

Chuck chiama Bob, gli dice di chiudere il suo PC, staccarlo dalla rete e di portarglielo. Dopo circa un quarto d’ora, mentre il povero Chuck sta cercando di capire i limiti del problema, Bob dice: “Forse dovremmo avvisare anche la mia collega, che lo ha aperto prima di me”.

Risultato: il PC di Bob, che era stato bloccato quasi subito, ha perso circa il 10% dei documenti, mentre il PC di Alice, su cui il malware aveva potuto agire indisturbato, era stato completamente compromesso.

Questo esempio è certamente un caso estremo, ma dimostra come anche un sofisticato i sistema di controllo del traffico di rete e un ottimo antivirus non siano in grado di proteggerci dal comportamento irresponsabile degli utenti. Gli IDS sono come un bunker di cemento armato: possono proteggerci dalle pallottole nemiche, ma non possono fare nulla, se uno dei nostri commilitoni toglie la sicura a una bomba a mano e se la mette in tasca. Gli utenti devono quindi essere educati e devono essere educati bene, perché non basta che sappiano che le posta elettronica e gli allegati possono essere pericolosi: è necessario che siano consapevoli dei rischi che ciò comporta e delle conseguenze che possono avere, per loro, per l’azienda e, nel caso di infrastrutture critiche come la Colonial Pipeline, per l’intero Paese.

Il problema è che educare gli utenti non è conveniente, per chi vende sicurezza. In primo luogo perché si pensa che non sia utile, per un’azienda che vende pesce, insegnare ai suoi clienti a pescare. Non c’è niente di più sbagliato di questa affermazione: un utente consapevole ha una visione più ampia del problema e quindi compra più prodotti di un cliente che ordina un firewall solo perché gli hanno detto che così si protegge dagli hacker. Riprendendo il nostro paragone confuciano, gli utenti non devono imparare a pescare, ma a cucinare il pesce. Se lo faranno, converrà anche a chi glielo vende, perché invece dei bastoncini panati e dei filetti di platessa surgelati che comprano ora, acquisteranno anche spigole, orate e dentici freschi.

Il secondo ostacolo alla diffusione della consapevolezza fra gli utenti è un problema di approvvigionamento. Le persone capaci di insegnare (bene) i principii della sicurezza informatica non sono tante: è raro che un buon esperto di sicurezza sia anche un buon comunicatore ed è ancora più raro che un buon esperto di sicurezza abbia del tempo da dedicare all’insegnamento. Come se non bastasse, questi pochi, buoni, insegnanti, hanno un “magazzino” di sole quaranta ore settimanali; vendute quelle, si deve aspettare il lunedì successivo perché sia disponibile una nuova fornitura.

È quindi abbastanza naturale che le aziende della sicurezza preferiscano dedicare i loro sforzi commerciali alla vendita di prodotti che possono reperire in grandi quantità, come gli apparati e il software di sicurezza, piuttosto che promuovere servizi a basso rendimento come la formazione del personale. Quando sono costrette a tenere dei corsi di formazione – magari perché il cliente li ha chiesti in abbinamento all’acquisto di un nuovo sistema di controllo -, li affidano a figure di basso livello10, capaci solo di ripetere quello che hanno letto sui manuali.

L’aspetto peggiore di questo stato di cose è che è stabile come una piramide egizia. Le aziende generano fatturato, quindi non hanno motivo di cambiare il loro modo di agire; i manager incompetenti comprano firewall e antivirus e pensano per ciò di aver assolto al loro dovere, come quelli che comprano le biciclette da camera senza usarle mai; i manager competenti si lamentano, ma alla fine devono adattarsi a quello che offre il mercato, perché non possono lasciare i sistemi sguarniti.

Inutile dire che la scarsa qualità degli utenti è gradita anche i pirati informatici, perché, come abbiamo visto all’inizio, la scarsa preparazione degli utenti è fondamentale per le loro malefatte. La prosperità dei pirati informatici stimola la prosperità dei loro avversari e tiene in costante movimento la macchina del malware. Chi ne fa le spese, in ultima analisi, siamo noi: i clienti insoddisfatti, gli utenti stressati dal software scadente, i cittadini che vedono le loro tasse foraggiare l’acquisto di prodotti più o meno inutili, che si accumulano nei CED11 come i tronchi sulle rive dei fiumi, mentre ai piani di sopra gli utenti portano avanti la loro liaison dangereuse con i pirati informatici.

Fino a qualche anno fa mi illudevo che le cose o prima o poi sarebbero cambiate, che un incidente particolarmente grave avrebbe causato troppi danni per passare inosservato e che ci sarebbe stata una revisione del nostro modo malato di gestire l’informatica; adesso non ne sono più sicuro: ho l’impressione che la gente si sia abituata al software scadente così come si è abituata al non-sapore degli “hamburger” dei fast-food.

C’è solo una cosa di cui sono certo ed è che il problema del malware – adesso si tratta del ransomware, ma lo stesso ragionamento vale anche per i furti di identità o di criptovalute – potrà essere risolto solo da un’adeguata formazione degli utenti. Chiunque vi dica il contrario, in realtà sta cercando di vendervi qualcosa.

Le gazzelle si salvano dai leopardi perché hanno imparato a correre, non perché hanno comprato un sistema anti-leopardo di ultima generazione. Se lo avessero fatto, l’ultima generazione sarebbe stata la loro.