La collaborazione in ambito cyber tra Mosca, Pyongyang e Pechino prevede la condivisione di tecnologie avanzate e soprattutto lo sviluppo di piattaforme di intelligenza artificiale. E può rappresentare un ulteriore elemento di pericolo a livello planetario. L’analisi di Antonio Teti, professore dell’Università “G. D’Annunzio” di Chieti-Pescara

I recenti attacchi informatici condotti dalla Corea del Nord che hanno interessato a livello globale molteplici “vittime”, come le istituzioni mediche, gli appaltatori della difesa e le diverse piattaforme di criptovaluta, hanno evidenziato una crescita esponenziale del livello di sofisticatezza delle tecniche e del livello di competenza dei gruppi APT nordcoreani. Secondo il National Intelligence Service (NIS) della Corea del Sud, l’80% dei tentativi di attacco informatico contro le istituzioni governative di Seul sono state condotte da gruppi di hacker sponsorizzati dal governo di Pyongyang, per un totale di circa 1,3 milioni di tentativi di attacco al giorno. Se le prime operazioni cyber condotte dai nordcoreani erano essenzialmente rivolte verso infrastrutture governative e della difesa (e particolarmente orientate alla propaganda politica e al condizionamento psicologico), quelle condotte a partire dal 2018, sono state orientate prevalentemente sul settore della finanza e delle criptovalute. A febbraio 2025, il gruppo nordcoreano Lazarus avrebbe violato Bybit, il secondo exchange di criptovalute più grande al mondo, saccheggiando circa 1,5 miliardi di dollari di asset digitali, e fissando il primato del più grande furto di criptovaluta mai raggiunto finora. A marzo scorso, è stato il dipartimento di Giustizia degli Stati Uniti ad accusare due cittadini cinesi di aver riciclato più di 100 milioni di dollari in criptovaluta per conto della Corea del Nord, descrivendo dettagliatamente come gli hacker di Pyongyang abbiano utilizzato delle particolari tecniche per condurre l’operazione di copertura del traffico di valuta.

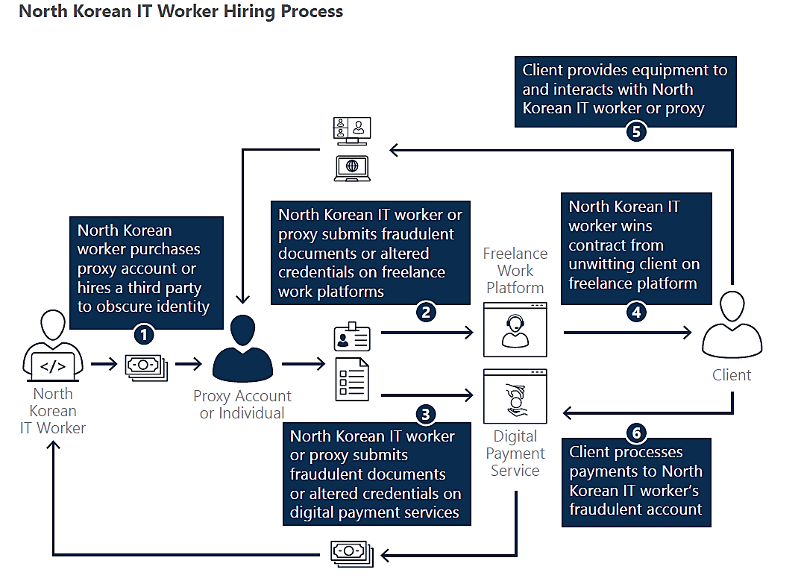

Solo nel 2024, si stima che la Corea del Nord abbia rubato 1,34 miliardi di dollari in criptovaluta, rendendolo un anno record per le operazioni condotte nell’ambito delle valute digitali. Va evidenziato che tali operazioni sono state condotte attraverso l’impiego di dipendenti nordcoreani specializzati nel settore IT, i quali erano stati assunti da società sudcoreane e statunitensi sulla base della presentazione di documenti falsi. Tale tecnica, utilizzata principalmente verso aziende operanti in Nord America, Asia orientale ed Europa, si basa sulla ricerca, da parte di hacker nordcoreani, di contratti freelance fondati sul telelavoro e offerti da aziende che risultano di particolare interesse per il governo di Pyongyang. Successivamente, i nordcoreani che vengono assunti e che si spacciano per telelavoratori provenienti da Nord America, Cina, Europa orientale, Giappone o Corea del Sud, utilizzano una serie di tecniche, come l’uso di servizi di pagamento virtuali, di credenziali di accesso per introdursi su piattaforme informatiche di interesse, e persino l’offerta di società subappaltatrici, per condurre delle operazioni di veicolazione di malware di tipo diverso. Va sottolineato che sin dal 2022, i nordcoreani hanno adottato uno schema TTP (Tactics, Techniques, and Procedures) che presenta numerose similitudini con quello adottato dal governo di Pechino (figura 1).

La tecnica di infiltrazione di operatori IT che lavorano per il governo di Pyongyang, ha interessato oltre alla Corea del Sud e gli Stati Uniti, anche altri Paesi come l’India, il Regno Unito, la Germania e alcuni Paesi del Sud America. Secondo il Panel of Experts delle Nazioni Unite del Security Council Sanctions Committee, si stima che la Corea del Nord sia riuscita a depredare oltre 3 miliardi di dollari per mezzo di attacchi informatici tra il 2017 e il 2023.

Anne Neuberger, ex vice consigliere per la sicurezza nazionale degli Stati Uniti, ha affermato che i profitti derivanti dalle operazioni condotte dalla Corea del Nord rappresentano una importante fonte di finanziamento soprattutto per i programmi di sviluppo e ammodernamento della Difesa del Paese, con particolare riferimento ai settori della missilistica e delle attività sottomarine. Per supportare questi programmi, la Corea del Nord conduce anche attività di cyber-spionaggio mirate al settore della difesa, dell’aerospazio e di altri settori tecnologici.

Il Comprehensive Strategic Partnership Treaty, trattato di partenariato strategico globale firmato tra Corea del Nord e Russia nel novembre 2024, rappresenta un ulteriore elemento di preoccupazione per i Paesi occidentali, in quanto mira a rafforzare la posizione della Corea del Nord in materia di minaccia informatica. Il trattato include disposizioni per la difesa reciproca nel cyberspazio, una maggiore cooperazione nell’ambito della ricerca scientifica nelle tecnologie digitali, con particolare riferimento allo sviluppo di piattaforme di intelligenza artificiale, e una fattiva collaborazione sul piano dell’adozione di normative speciali in ambito cyber. L’integrazione delle esperienze di Russia e Corea del Nord in ambito cyber potrebbe produrre la nascita di una formidabile alleanza sul piano dell’innalzamento della portata e della complessità dei cyber attacchi a livello mondiale.

Secondo alcune fonti di intelligence, gli hacker nordcoreani avrebbero iniziato a utilizzare piattaforme di intelligenza artificiale generativa per identificare nuovi obiettivi di interesse e per ottimizzare le tecniche di hacking. Il gruppo “Jumpy Pisces” collegato al Reconnaissance General Bureau della Corea del Nord (RGB), ovvero la struttura di intelligence che afferisce al General Staff Department e che focalizza le sue attività nella conduzione di operazioni clandestine, starebbe collaborando con il gruppo ransomware Play, sospettato di avere legami con la Russia poiché utilizza tecniche di crittografia simili a quelle utilizzate da altri gruppi ransomware filorussi come Hive e Nokoyawa. La Corea del Nord, che in precedenza si affidava a ransomware personalizzati come Maui e WannaCry, ha recentemente ampliato le sue tattiche per includere i ransomware-as-a-service (RaaS) e tecniche di initial access brokering, supportando anche le attività di distribuzione di altri gruppi ransomware. Notoriamente, la tecnica RaaS è ampiamente utilizzata dalla Cina per le operazioni di cyberspionaggio, come per esempio quelle identificate nel 2022 come ChamelGang o CamoFei. Ultimamente è stata Microsoft a segnalare che gruppi hacker nordcoreani hanno utilizzato il ransomware Qilin, sviluppato da gruppi filorussi che utilizzano la tecnica RaaS, per la conduzione di alcuni recenti attacchi informatici.

La collaborazione in ambito cyber tra Mosca, Pyongyang e Pechino, che prevede la condivisione di tecnologie avanzate e soprattutto lo sviluppo di piattaforme di intelligenza artificiale, può rappresentare un ulteriore elemento di pericolo a livello planetario. I sempre più frequenti attacchi agli exchange di criptovalute, gli attacchi ransomware e le operazioni di infiltrazione di operatori IT del governo nordcoreano in aziende straniere, possono rappresentare una seria minaccia non solo per la sicurezza nazionale e il sistema economico degli Stati Uniti e della Corea del Sud, ma di tutti quei Paesi che potrebbero assumere una posizione di antagonismo o contrasto in campo economico, politico e industriale per i governi russo, cinese e nordcoreano.