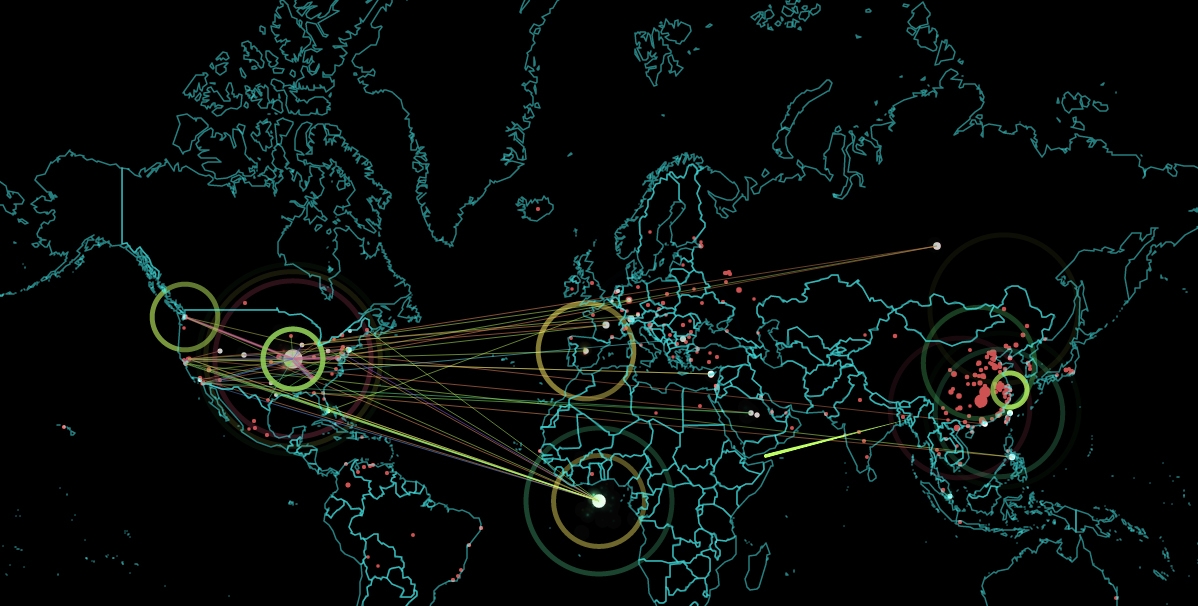

Mashall McLuhan l’aveva predetto già nel lontano 1968: la Terza Guerra Mondiale sarebbe stata una «guerriglia delle informazioni». E guardando la Norse Attack Map non si può che dargli ragione. La NAM è una mappa consente di visualizzare globalmente, e in tempo reale, i cyber-attacchi scagliati ogni giorno e identifica quali Paesi li sferrano e quali sono i loro obiettivi.

LA NORSE ATTACK MAP

Sulla Norse Attack Map, lo schermo mostra il tipo di attacco e la posizione geografica dell’IP. Quello che emerge dalla direzione e diramazione delle luci e dei laser è che i principali attori di questa cyberwar mondiale sono gli Stati Uniti e la Cina, in costante competizione tra loro per aggiudicarsi il sistema di cyber-indagini più aggressivo. Altro dato evidente è che gli Stati Uniti sono, di fatto, l’obiettivo principale della quasi totalità degli attacchi.

GLI IDEATORI DEL PROGETTO

Ma chi c’è dietro il progetto Norse Attack Map? Ben cinquanta ingegneri che hanno il compito di raccogliere informazioni da più di otto milioni di sensori localizzati in 50 paesi. «Questi sensori imitano gli obiettivi preferiti degli attacchi, come ATM, smartphone, PC o Mac, per attirarli», ha spiegato Jeff Harrell della Norse, la compagnia che si è occupata di sviluppare il sistema negli ultimi tre anni.

IL FENOMENO DELLA CYBERWAR

Il fenomeno della cyberwar è spiegabile tenendo conto che la crescente dipendenza dai sistemi informatici da parte delle forze armate, della pubblica amministrazione, delle imprese e degli individui rende conveniente colpire l’avversario tramite un attacco cibernetico, opzione che viene considerata in modo estremamente favorevole dagli esperti di strategia militare e che crea un danno sostanziale al paese antagonista.

SCENARI E OBIETTIVI

Per quanto sino a questo momento non ci sia mai stato, di fatto, un conflitto militare tra Stati che hanno esplicitamente fatto ricorso al cyberwarfare, tutti i Paesi industrializzati si sono dotati di contromisure per rendere sicure le infrastrutture digitali critiche e recentemente alcuni Paesi emergenti sono stati accusati di aver condotto attacchi informatici anche se queste accuse non sono mai state provate.

Gli attacchi possono avere come scopo l’azione dimostrativa (distruzione di siti a scopo di propaganda), lo spionaggio, la compromissione di strumenti militari (computer e sistemi di rilevamento satellitare), l’attacco ad infrastrutture critiche di un Paese, per esempio il sistema di approvvigionamento e distribuzione della corrente elettrica.

PERICOLI

I principali pericoli di un attacco informatico consistono nella sua imprevedibilità, nella difficoltà di individuare chiaramente l’autore e il mandante, nella mancanza di norme condivise (convenzioni internazionali) per determinare le regole e i limiti all’utilizzo da parte dei militari in modo offensivo o difensivo delle tecnologie informatiche di rete.