Istituzioni. Aziende. Persone fisiche. E non solo: anche centrali elettriche, auto e device. E’ a 360 gradi lo spettro di obiettivi degli hacker. A spiegare e analizzare il fenomeno è Eugenio Santagata, amministratore delegato di Cy4Gate (società creata nel 2015 dal Gruppo Elettronica – compagnia italiana attiva nell’electronic warfare – e dalla modenese Expert System – azienda che opera nello sviluppo di tecnologie di cognitive computing per il supporto di intelligence e contrasto al crimine).

PARLA SANTAGATA

“Oltre trecentomila al giorno – dice a Cyber Affairs Eugenio Santagata – È questa la media degli attacchi hacker che nel solo 2016 hanno avuto come obiettivo la National Security Agency (NSA), l’agenzia di intelligence americana, già colpita da uno dei più famosi “leak” rivelati al mondo da Edward Snowden, collaboratore esterno della Nsa, poi accusato di spionaggio dalle autorità americane e ora rifugiato in Russia. Poco più di 30 minuti, invece, è quanto ha resistito un ‘tostapane virtuale connesso online’ prima di essere violato da un hacker, nell’ambito di un esperimento eseguito nell’ottobre scorso dal giornalista specializzato americano Andrew McGill. 34 miliardi di sterline, infine, è il danno annuale degli attacchi hacker subito delle aziende inglesi”. Cy4Gate è in questi giorni presente attivamente a ItaSec17, conferenza nazionale di cyber security che si tiene dal 17 al 20 gennaio a Venezia.

MINACCIA ASSIMMETRICA

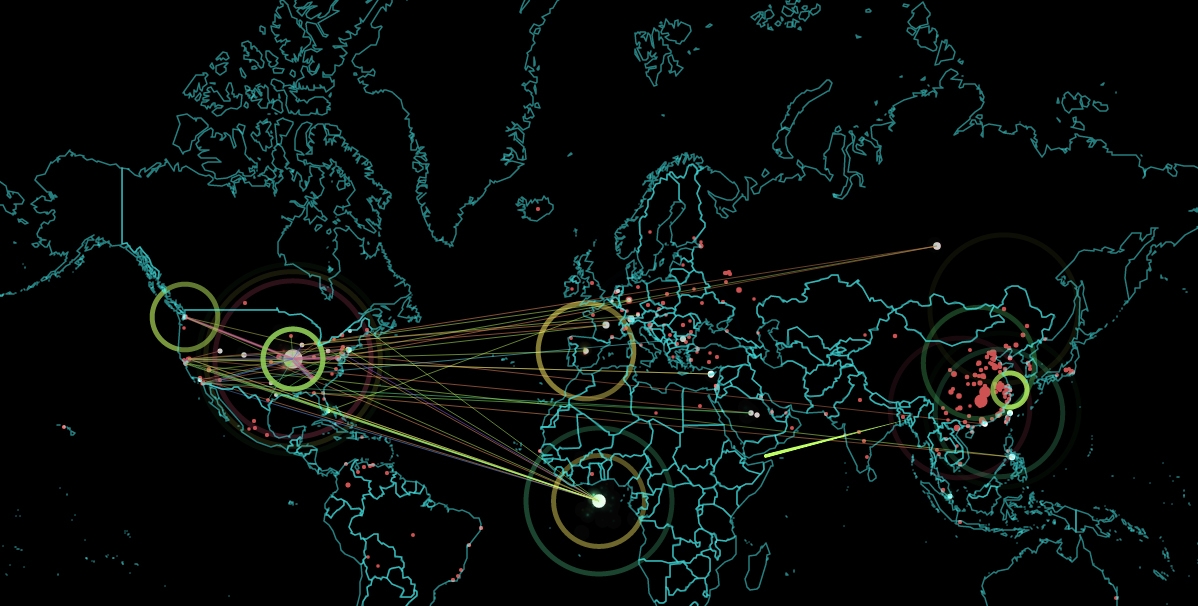

“Siamo di fronte – spiega Santagata – a una minaccia asimmetrica con la quale un giovane teenager di Kuzminki, periferia sud di Mosca, ‘armato’ di un computer dal valore di poche centinaia di rubli, è stato in grado di spegnere una centrale elettrica ucraina per diverse ore. In molte parti del mondo, esistono tanti Davide in grado di sconfiggere Golia. La realtà, in questo settore, supera infatti di gran lunga la mitologia. Oggi, però, Davide sta rapidamente mutando in un Golia professionale, esperto, cattivo e, quindi, potenzialmente molto, molto, pericoloso”.

I TARGET VECCHI E NUOVI

Il cyber attacco, oggi, dicono gli esperti, non è più mirato soltanto al sistema informativo di una organizzazione – governativa o privata che sia -, ma tende ad introdursi sfruttando vulnerabilità indirette. “Il target dell’attacco”, aggiunge Santagata “diventa uno qualsiasi dei device che il personale dell’organizzazione utilizza fuori dalla sfera aziendale, come ad esempio l’automobile dotata di connessione Bluetooth, la rete wi-fi del ristorante preferito, il tostapane online. E una volta violata la protezione più fragile, l’hacker potrà accedere al nuovo dominio e infettare con uno specifico malware uno dei device – telefono mobile o Pc o chiavetta Usb, eccetera – che l’indomani verrà collegato alla rete della organizzazione”.