Nel pomeriggio di venerdì è iniziato un enorme attacco hacker che ha interessato almeno 75 Paesi nel mondo. La società informatica Intel ha costruito una mappa che mostra la diffusione geografica degli attacchi; è aggiornata live, e al momento della stesura di questo articolo continuano ancora a illuminarsi i pallini verdi indicanti i luoghi in cui avvengono gli hacking (questa così ampia diffusione è uno degli elementi di rilievo segnalati dalle società di sicurezza informatica, per esempio la russa Kaspersky).

GLI ATTACCHI

Inizialmente sono state colpite cliniche mediche e ospedali nel Regno Unito, e si pensava a un’azione mirata. Ma poi si è scoperto che anche i server della compagnia spagnola Telefonica e quella russa Megafon, quelli della Gas Natural, del corriere internazionale americano FedEx, della rete ferroviaria americana e di alcune università italiane, sono stati tra i tanti vari obiettivi: al momento pare siano circa 45 mila. Quella in Inghilterra e Scozia è stata la situazione più delicata, con le cartelle digitali dei pazienti bloccate all’accesso del personale medico e ambulanza in emergenza che hanno dovuto invertire la corsa verso ospedali non attaccati. Il National Healt Service (NHS), l’agenzia statale che si occupa di sanità in Gran Bretagna, ha fatto sapere che in alcuni casi è stata necessaria la sospensione dei servizi sanitari; la BBC ha raccolto per esempio la testimonianza di un uomo che da mesi era in lista d’attesa per un’operazione al cuore, saltata all’ultimo momento per via del cyber attack.

COME FUNZIONA WANNACRY

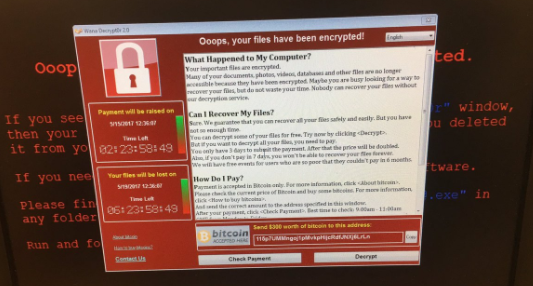

Come è avvenuto questo attacco? “Si tratta di un’azione tramite una variante di un già noto ramsonware (meccanismo che entra nel computer, ne permette un controllo da remoto, e richiede riscatto/estorsione per il ripristino). Lo chiamano ‘WannaCry’, ma è una variante del Wanna Decryptor” risponde Pierluigi Paganini, esperto di sicurezza informatica (Head of Cybersecurity Services Grant Thornton Consultants e Chief Security Officer CSE – CybSec Enterprise SpA). Come funziona? “Infetta la macchina attaccata criptando tutti i file contenuti e chiedendo 300 dollari – l’equivalente in bitcoin – di riscatto per sbloccare il computer e non perdere i dati”. L’infezione inizia solitamente tramite un link presente in un mail apparentemente sicura (spedita da esca in 28 lingue diverse), e si può propagare ad altri computer in rete. Il pagamento deve essere effettuato entro un tempo stabilito, altrimenti il prezzo raddoppia, e alla fine se non viene effettuato i dati vengono cancellati. (Le immagini riportate nel tweet sottostante arrivano dai computer dell’università Milano Bicocca).

A ransomware spreading in the lab at the university pic.twitter.com/8dROVXXkQv

— 12B (@dodicin) 12 maggio 2017

IL CODICE D’ATTACCO DELL’NSA

“La particolarità – spiega Paganini – è che per infettare i computer viene utilizzata una vulnerabilità nota come EternalBlue/DoublePulsar, che è un sistema exploit sviluppato dall’intelligence americana della National Security Agency (Nsa)”. EternalBlue, costruito dall’Nsa come arma informatica, è tra i codici sottratti dalle disponibilità dell’agenzia da un misterioso gruppo di pirati informatici che si fa chiamare “Shadow Broker”. Un’attività iniziata la scorsa estate, con la diffusione online di altre armi digitali, che sono poi finite in mano anche a criminali; e che come visto giovedì le hanno usate per potenziare i ransomware. Poche settimane fa il codice offensivo EternalBlue è stato messo online, e si è scoperto che sfruttava una vulnerabilità interna ai sistemi Windows prima sconosciuta.

SOTTOVALUTARE IL PROBLEMA

Microsoft ha risolto il problema a marzo, aggiunge Paganini, “ma molte delle vittime non hanno aggiornato i propri sistemi con la nuova patch, e per questo i computer sono risultati esposti agli attacchi. È una questione di come ci si pone davanti alla sicurezza informatica. Spesso viene sottovalutata”. Le nostre infrastrutture critiche non sono al sicuro, dunque? “La militarizzazione del cyberspazio è un argomento complesso. Un hacking fuori controllo potrebbe essere molto pericoloso. Con quello successo venerdì ci siamo messi davanti a quanto sia delicata la questione cyber security. Gli attacchi agli ospedali inglesi parlano di situazioni in cui in gioco c’è la vita umana. Assumere una postura di sicurezza più rigida è necessario: ripeto, se i sistemi fossero stati aggiornati non avrebbero subito l’hacking”.

(Foto: Twitter, la schermata che appare nei computer attaccati da WannaCry)