Report McAfee: cybercriminali sostenuti dal governo cinese utilizzavano una pagina fake di Huawei per rubare dati sensibili ad aziende specializzate nel 5G. Coinvolto anche il gruppo Red Panda, che aveva attaccato i server del Vaticano

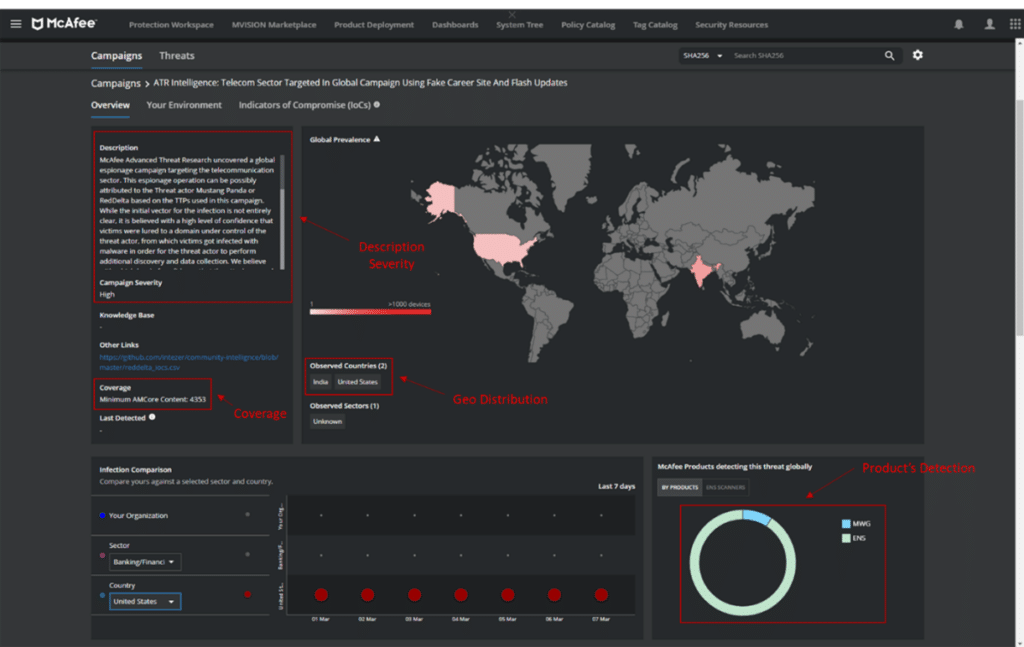

I ricercatori di McAfee l’hanno ribattezzata Operation Diànxùn, dalla parola cinese che può significare sia telecomunicazioni sia dispaccio. Nel mirino di questa operazione di spionaggio hacker sono finite diverse compagnie telefoniche attive nel 5G.

L’ATTACCO

Gli esperti della società ritengono molto probabile che il vettore dell’infezione fosse una pagina web simile a quella usata da Huawei per le offerte di lavoro utilizzata come esca per l’installazione sui computer delle vittime di un’applicazione Flash contenente la backdoor Cobalt Strike, utilizzata dai cybercriminali per raccogliere e sottrarre informazioni sensibili, tra cui documenti sulle tecnologie 5G.

I CYBERCRIMINALI

McAfee punta il dito contro due gruppi APT (Advanced Persistent Threat) legati al governo cinese. Il primo è Red Delta, di cui su Formiche.net già ci eravamo occupati l’estate scorsa, dopo i ripetuti attacchi contro i server del Vaticano e della chiesa a Hong Kong in un contesto particolare: Santa Sede e governo cinese stavano lavorando all’intesa sulla nomina dei vescovi in Cina. Il secondo gruppo è Mustang Panda, cui sono attribuiti diversi attacchi che avevano come obiettivo alcune Ong che operano in Mongolia.

I PAESI NEL MIRINO

I ricercatori sottolineano che Huawei non è direttamente coinvolta. Ma una coincidenza emerge dall’osservazione dei Paesi più colpiti dall’attacco: Stati Uniti e India. I primi hanno da tempo bandito la società cinese dal proprio 5G. I secondi sembrano in procinto di fare lo stesso.