Manca solo l’approvazione del Senato: gli Stati Uniti sono pronti a dar vita a un sistema di controlli per la cybersecurity che terrà alla larga dal governo federale i fornitori a rischio. Un modello che richiama il “Perimetro cyber” italiano ormai ai nastri di partenza. Mele (Gianni&Origoni): può diventare benchmark per altre nazioni

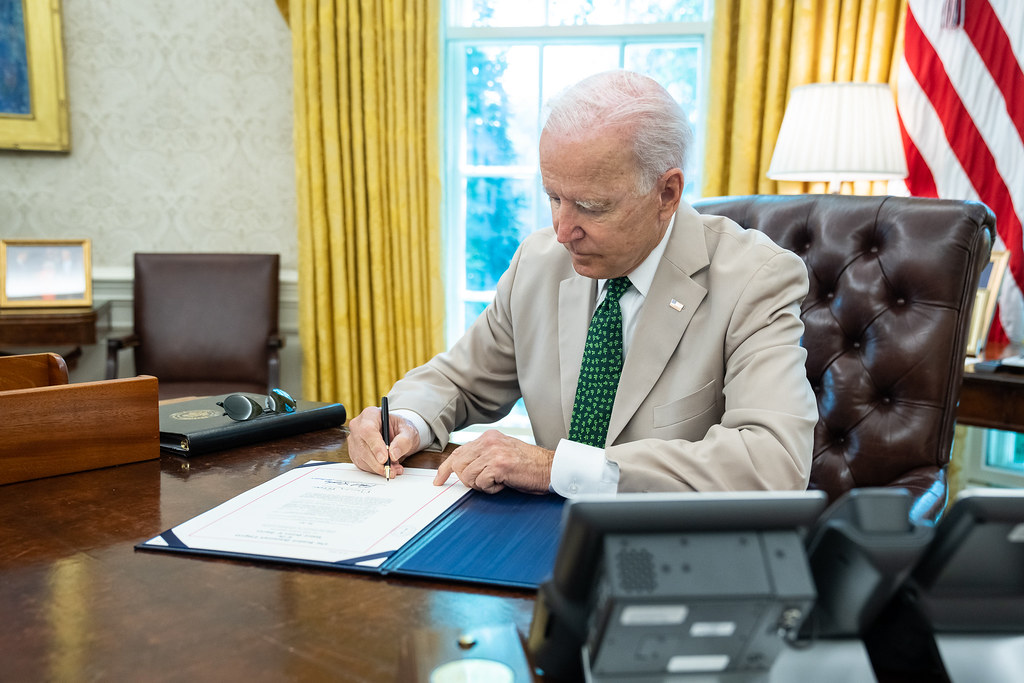

L’Italia fa scuola nella cybersecurity. Anche gli Stati Uniti di Joe Biden avranno un “perimetro cyber”: mercoledì scorso la Camera ha approvato una legge per rafforzare le supply chain dei software e delle tecnologie IT (Information technology).

Il “Supply Chain Risk Management Act” porta la firma del deputato repubblicano Ritchie Torres e ha incassato un voto quasi unanime (412-2). Ora è pronto a diventare realtà: il Dipartimento per la sicurezza interna (Dhs) guidato da Alejandro Mayorkas dovrà pubblicare una serie di prescrizioni che i fornitori di software dovranno rispettare alla lettera. Il provvedimento sembra seguire una strada già battuta dall’Italia due anni fa.

Era l’ottobre del 2019 quando il governo Conte-bis approvava il “Decreto cyber” introducendo il Perimetro di sicurezza nazionale cibernetica, una rete di controlli sull’equipaggiamento tech dei soggetti pubblici e privati che “svolgono attività essenziali” per lo Stato all’interno dei Cvcn (Centri di valutazione e certificazione nazionale). Oggi quella rete, costruita sotto la supervisione di Roberto Baldoni, già vicedirettore del Dis e ora direttore dell’Agenzia per la cybersicurezza nazionale, è a un passo dal completamento: sono stati approvati 3 Dpcm su 4 e i controlli degli ingegneri dovranno partire entro la prossima estate.

All’epoca l’Italia decise di alzare l’asticella anche per rispondere alle sollecitazioni dell’alleato americano sulle mire di alcune società tlc cinesi sospettate di spionaggio sulle infrastrutture critiche italiane. Il decreto approvato dal Congresso nasce con la stessa esigenza, alla quale si aggiunge un periodo di particolare esposizione delle infrastrutture americane alla minaccia cyber, con un picco di attività di collettivi vicini ai Servizi segreti russi confermato da un allarme di Microsoft lanciato questo lunedì.

Uno scatto in avanti per lasciarsi alle spalle il trauma dell’attacco degli 007 russi a Solar Winds, la compagnia di software americana violata un anno fa insieme a 100 gruppi del settore privato e ben nove agenzie federali, incluso proprio il Dhs.

“L’attacco cyber subito da SolarWinds alla fine dello scorso anno è stato un chiaro campanello di allarme negli Stati Uniti – e a livello globale – su come la minaccia cibernetica stia evolvendo e la chiara direzione che ha intrapreso, ovvero quella di colpire sempre di più la cosiddetta supply chain – spiega a Formiche.net Stefano Mele, partner e Head of Cybersecurity dello Studio Gianni&Origoni – non sembra un caso che il governo americano si stia da tempo concentrando nel cercare, anche sul piano normativo, delle soluzioni che possano arginare questo fenomeno, rafforzando i livelli di sicurezza e quindi la protezione dei sistemi informatici potenzialmente attaccabili”.

Le istruzioni per l’uso del governo federale si applicheranno ai contratti nuovi e in essere e dovranno essere rispettate entro 180 giorni dall’entrata in vigore. Sarà richiesto a tutti i fornitori del Dhs di presentare una lista dei materiali dei software (Sbom) specificando l’origine di ogni componente. A questa si affiancherà un certificato degli stessi fornitori che dovrà attestare la sicurezza delle componenti, una volta ricevuto il via libera dell’Istituto nazionale per gli standard e la tecnologia (Nist) e dell’Agenzia per la cybersicurezza americana (Cisa).

La legge, che ora dovrà essere approvata dal Senato, “sembra sottolineare l’esigenza di avere chiare e dettagliate informazioni sulle singole parti e sui componenti dei prodotti e servizi che si andranno ad utilizzare nei sistemi della pubblica amministrazione, focalizzando l’attenzione anche su un sistema di attestazioni sulla presenza o meno di vulnerabilità conosciute e finanche di meri difetti all’interno di essi”, nota Mele. “Una simile impostazione non può che richiamare alla memoria il nostro Perimetro di sicurezza nazionale cibernetica e soprattutto la parte relativa ai controlli del Cvcn, che, considerati i recenti sviluppi normativi negli Stati Uniti e in altri Paesi, potrebbe oggi porsi come benchmark anche per le altre nazioni”.