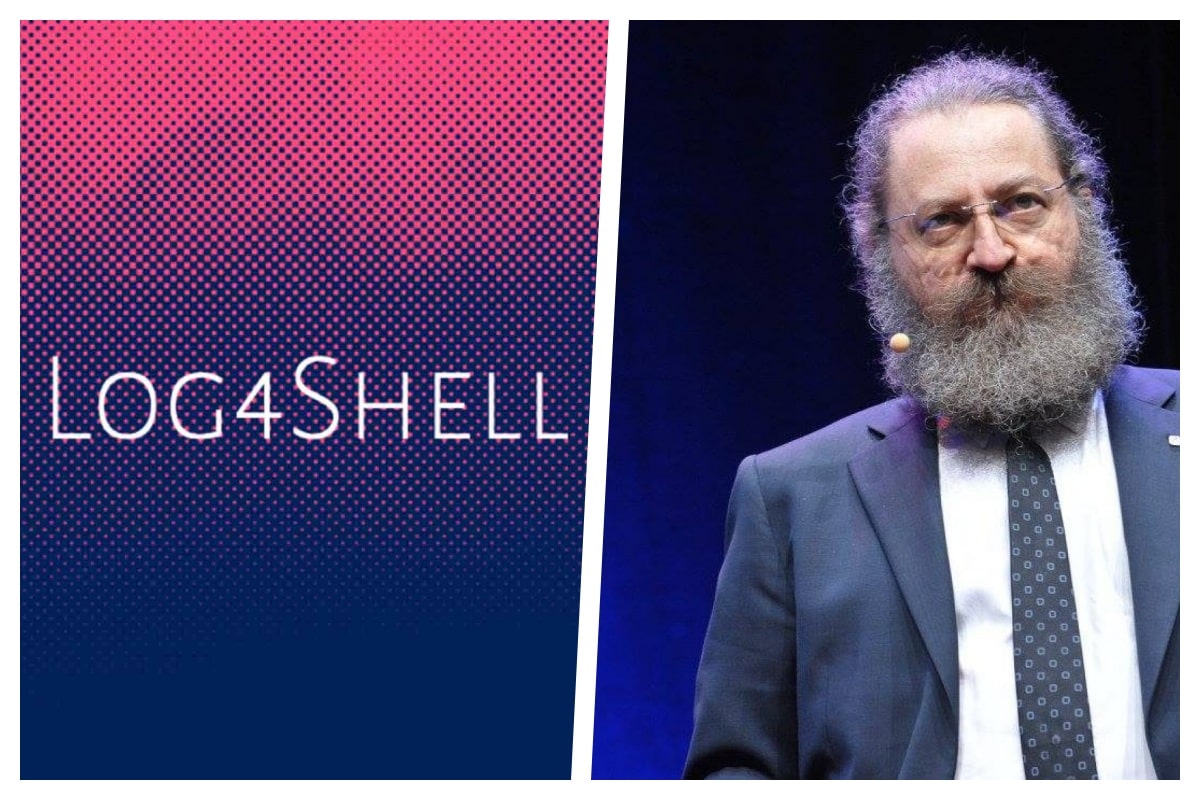

L’esperto di cybersecurity, senior partner di Rexilience: la vulnerabilità Log4Shell è il paradiso dei cybercriminali, può creare danni incommensurabili. Le difese ci sono ma non sarà una passeggiata. L’intero sistema è costruito su fondamenta fragili

Immaginate una città dove tutte le porte degli appartamenti, nessuna esclusa, rimangono aperte di notte. Niente serratura, niente mandate. Log4Shell, la vulnerabilità zero-day della libreria Java che ha messo in allarme governi e aziende di mezzo mondo, apre a uno scenario non molto diverso. In Italia a lanciare l’allarme è stata l’Agenzia per la cybersicurezza nazionale (Acn) guidata da Roberto Baldoni e già operativa, parlando di “una vasta e diversificata superficie di attacco sulla totalità della rete”. “È il sogno di qualsiasi hacker”, spiega a Formiche.net Corrado Giustozzi, senior partner in Rexilience e tra i massimi esperti italiani di cybersecurity.

Giustozzi, partiamo dalle basi. Cos’è Log4Shell?

Log4Shell è una libreria che serve a scrivere file di Log, ovvero registri in cui le applicazioni appuntano quel che succede per poi correggere eventuali errori. Sono funzioni tecniche utilizzate dai programmatori. La libreria in questione, Log4J di Java, è facile da usare e molto diffusa.

Cosa si è scoperto?

Hanno scoperto, prima i “cattivi”, poi i “buoni”, che in questa libreria c’è una vulnerabilità gravissima. Forzando l’applicazione che la usa, si può far scrivere una riga di testo nel Log che in realtà viene interpretata come un comando.

Quindi?

Non c’è bisogno di essere amministratori: qualunque utente forzando l’app può far eseguire alla macchina il codice che desidera. È il sogno di qualsiasi hacker. Con una sola riga la macchina che fa uso dell’app può connettersi a un sito, scaricare un programma ed eseguirlo.

Di quali macchine parliamo?

Di qualunque tipo. Una telecamera di sorveglianza, un’auto a guida autonoma. È un fenomeno di una gravità incommensurabile, mitigato da alcuni fattori. Ad esempio, non tutti riescono a sfruttare la vulnerabilità. Bisogna avere accesso al dispositivo, produrre una linea di Log che generi il testo desiderato. Nulla di inarrivabile.

Giustozzi, mi faccia capire. Questa falla è più pericolosa di uno spyware?

Sì. Uno spyware è faticoso da installare, non tutti possono farlo. In questo caso si può dire a qualunque server su internet: “Fai quello che voglio io”.

Ci sono precedenti?

È successo spesso che un pezzo di un software sia stato riadoperato da tante persone. Penso al caso delle librerie Open Ssl, utilizzate su larga scala per le comunicazioni cifrate. Si trattava però di vulnerabilità limitate. In questo caso il sistema intero è scoperto di fronte ad eventuali attaccanti.

Chi se ne può approfittare?

Potenzialmente chiunque. Siccome Log4J dà la possibilità di installare un programma sulla macchina presa di mira, in molti se ne stanno approfittando per installare software che producono bitcoin. Ma le applicazioni sono sconfinate: possono installare un malware, un software di spionaggio. È il paradiso dei cybercriminali.

C’è modo per rimediare?

Aggiornare il sistema, non appena l’aggiornamento è disponibile. Chi ha scritto questa libreria dovrà correggere la falla, che è una falla costruita deliberatamente e che, lo stiamo vedendo, si presta a utilizzi malevoli molto pericolosi.

Un aggiornamento e la questione è risolta?

Alt, non è così semplice. Non tutti metteranno a disposizione la versione aggiornata. Le grandi aziende sì. Ci sono però tanti prodotti consumer a basso costo che usano questa libreria e non prevedono una manutenzione post-vendita. Se una telecamera costa 15 euro, la casa madre non pagherà per aggiornare il sistema.

C’è una lezione da imparare? L’infrastruttura di rete è davvero così vulnerabile?

Purtroppo sì, è una catena infinita in cui non è difficile trovare l’anello debole. Un ragazzo scrive un pezzo di software in Nebraska, per gioco. Iniziano ad usarlo prima piccoli soggetti, poi grandi aziende tech o delle telecomunicazioni. Si può costruire un sistema che alle fondamenta ha un prodotto non industriale, e privo della necessaria manutenzione. Un castello di carte, che può crollare da un momento all’altro.