Non sono cyber-criminali qualunque. Dietro gli attacchi russi contro i siti istituzionali italiani il rischio di un’escalation più pericolosa. Un report della società Yoroi per Formiche.net rivela: nei software degli hacker che hanno colpito l’11 maggio una potenziale backdoor. Ecco i rischi e le ripercussioni per la cybersicurezza italiana

Una backdoor nei software utilizzati dagli hacker russi per attaccare i siti istituzionali italiani. Con l’Italia gli hacker di Mosca non stanno scherzando. La campagna di attacchi cyber contro le istituzioni italiane rivendicata dal collettivo Killnet potrebbe avere ripercussioni più gravi del previsto.

A rivelarlo in un’analisi esclusiva per Formiche.net la società di cybersecurity Yoroi, che ha studiato il codice del primo attacco Ddos (Distributed denial of service) sferrato l’11 maggio contro alcuni siti di pubbliche amministrazioni mandando in tilt, tra gli altri, i server del Senato, dell’Istituto superiore di Sanità e dell’Aci.

Un attacco simile ha colpito giovedì notte altri portali istituzionali italiani, ancora una volta rivendicato dalla cyber-gang Killnet, collettivo di hacker di origine per lo più russa o bielorussa che da due mesi a questa parte si è schierato ufficialmente con Mosca nella guerra in Ucraina e ha iniziato a prendere di mira le infrastrutture di alcuni governi europei.

Nello specifico, ha chiarito in una recente nota l’Agenzia per la cybersicurezza nazionale (Acn) diretta da Roberto Baldoni, gli attacchi contro i siti italiani “sono stati condotti utilizzando tecniche che differiscono dai più comuni attacchi Ddos, passando inosservati quindi ai sistemi di protezione comunemente utilizzati sul mercato contro questo tipo di attacchi poiché avvengono utilizzando una banda limitata”. Si tratta di aggressioni sulla carta banali e piuttosto diffuse, conosciute dagli esperti come “slow http” perché impiegano richieste “http get” per saturare di traffico le connessioni di un server web fino a impedirne la funzionalità. Ma nella loro semplicità risiede l’efficacia, perché fermare in tempo un attacco Ddos non è un gioco da ragazzi.

Nel caso italiano però, hanno scoperto gli analisti di Yoroi, c’è un dettaglio in più che dovrebbe indurre ad alzare l’allerta. Lo strumento utilizzato dagli hacker contro il sito del Senato l’11 maggio è Blood Deluxe Ddos: una variante del tool “Aura Ddos” o, secondo altri esperti, di Mirai, il botnet scoperto nel 2016 e utilizzato per attacchi informatici su larga scala. Ad attivarlo quattro giorni prima dell’aggressione contro i siti italiani, cioè l’8 maggio, l’account Github “firstapostle” (“primo apostolo”).

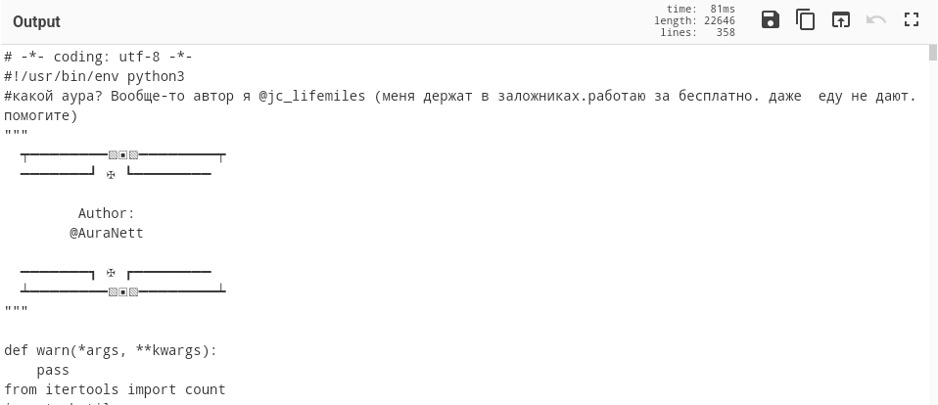

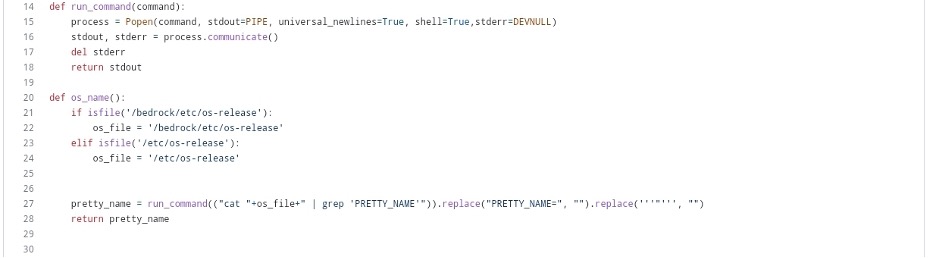

Traducendo il codice, gli esperti Yoroi hanno trovato all’interno una stringa in lingua russa che tradotta con Google translate recita: “Quale Aura? In realtà sono l’autore @jc_lifemiles (sono tenuto in ostaggio. Lavoro gratis. Non danno nemmeno da mangiare. Aiuto”). Non è chiaro se si tratti di una provocazione o una semplice presa in giro. Di certo c’è che proseguendo nell’analisi del codice ci si imbatte in due stringhe “sospette” e in un file denominato “pcpy.py” dove, si legge nell’analisi, “è possibile individuare una backdoor”, ovvero “la capacità di eseguire un codice sul sistema ospitante”.

La scoperta non è da poco. Perché conferma l’allarme già lanciato dall’Agenzia cyber, quando la settimana scorsa ha pubblicato una lista di vulnerabilità critiche che gli hacker russi potrebbero utilizzare per entrare nei software di Pa e aziende italiane e prenderne il controllo. L’attacco ai server, insomma, potrebbe essere la punta dell’iceberg. E gli hacker che stanno prendendo di mira l’Italia – con tanto di scherni giornalieri sulle chat Telegram di collettivi come Killnet o Legion – non sono solo ragazzini alle prime armi. Alcuni di loro usano strumenti pericolosi, a volte sofisticati.

È il caso di Mirai, la botnet cresciuta a dismisura negli ultimi sei anni: un malware che prende possesso dei computer e li “irregimenta” creando un esercito di “computer zombie” pronti a entrare in azione su comando del “Bot-master”. Questi attacchi Ddos nell’ultimo anno sono aumentati del 44%, secondo le stime della società Cloudfare, e possono raggiungere una potenza di fuoco impressionante: nel caso della botnet Mirai, fino a una banda di 2 terabyte al secondo, l’equivalente della connessione internet di una cittadina italiana.

Il caso analizzato da Yoroi per Formiche.net, cioè l’attacco tramite Blood Ddos contro il Senato una settimana fa, dimostra che sottovalutare l’ondata di attacchi Ddos contro i server italiani è un errore: una backdoor, una volta installata, può infatti offrire agli hacker una porta di accesso all’interno dei sistemi e permettere loro di muoversi lateralmente al loro interno per settimane o perfino mesi evadendo i sistemi di sicurezza tradizionali.

“È evidente che queste tipologie di attacchi Ddos sono molto semplici e dunque solitamente non attribuibili a organizzazioni legate a entità governative – spiega a Formiche.net Marco Ramilli, amministratore delegato di Yoroi – ma l’inserimento di backdoor all’interno di questi strumenti alza notevolmente il livello di sofisticazione dell’attacco e, di conseguenza, il pericolo per la vittima attaccata suggerendo un ulteriore livello di intenti e di attori malevoli”.

Durante gli attacchi dell’11 maggio, spiegano gli analisti, la backdoor “non pare essere stata utilizzata” ma “questa funzionalità potrebbe essere sfruttata in futuri commits”. Anche per questo assieme all’Agenzia anche i Servizi italiani sono in massima allerta. Perché, ha riconosciuto l’Autorità delegata all’intelligence e la sicurezza Franco Gabrielli, “non è escluso” che nelle prossime settimane “gli attacchi saranno più significativi”. E l’ondata di attacchi che ha di nuovo colpito le istituzioni italiane giovedì, ha aggiunto il presidente del Copasir Adolfo Urso, che sul dossier ha avviato un’indagine conoscitiva del comitato, “confermano quanto da tempo denunciamo sulla minaccia russa”.