Come si riconosce una spia nel 2021? E cosa fa un agente segreto? Le agenzie di intelligence di diversi Paesi possono collaborare? E quanto conta la riforma della cybersecurity del governo Draghi? A queste e altre domande risponde l’ultimo libro del prof. Antonio Teti (Università Chieti-Pescara), “Spycraft revolution” (Rubbettino)

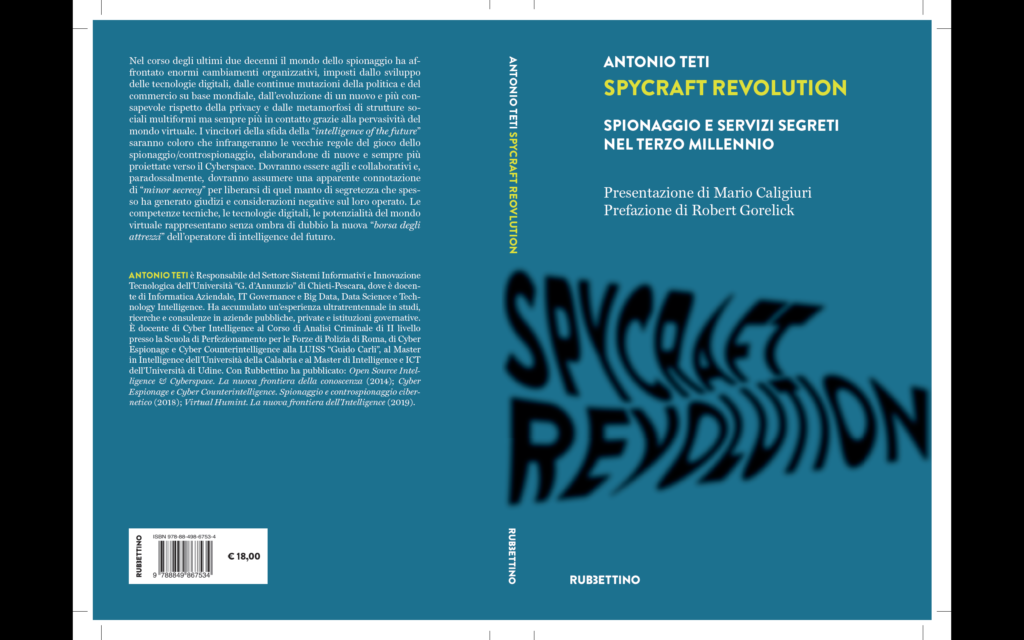

Se vuoi cambiare le regole, infrangile. Non sarà il fair play a decidere chi vincerà la competizione internazionale dell’intelligence e della cybersecurity nel terzo millennio. Lo spionaggio e controspionaggio ai tempi di TikTok, del 5G e dell’Intelligenza artificiale hanno poco e niente a che vedere con l’idea di intelligence che decenni di letteratura e cinema hanno fotografato nell’immaginario pubblico, spiega Antonio Teti, Responsabile del settore Sistemi informativi e Innovazione tecnologica dell’Università “G. D’Annunzio” di Chieti-Pescara, fra i massimi esperti italiani di intelligence, nel suo ultimo libro, “Spycraft revolution” (Rubbettino), con una presentazione di Mario Caligiuri, presidente della Società italiana di intelligence (Socint) e una prefazione di Robert Gorelick, già capo della Cia in Italia.

Cappello borsalino, valigetta 24 ore, occhiali da sole. Decenni di letteratura e cinema ci hanno abituato a questo cliché degli agenti segreti. Oggi come si riconosce una “spia”?

Le spie non devono essere riconoscibili, se lo fossero non potrebbero definirsi come tali. La letteratura e la cinematografia hanno trasmesso per decenni un’immagine dei servizi segreti e degli agenti molto distante dalla realtà. Il lavoro delle agenzie di intelligence e dei loro operatori si basa essenzialmente sulla raccolta di informazioni, sulla loro elaborazione e sulla definizione di possibili scenari che possano consentire di identificare, per i rispettivi Governi, le decisioni migliori da assumere per la sicurezza nazionale e per gli interessi perseguiti in quel particolare momento. È un’attività che richiede risorse umane in possesso di grande pazienza, assoluta determinazione, estrema capacità di elaborazione delle informazioni raccolte e lungimiranza, strategica e tattica, nella definizione dei possibili scenari futuri. Il Cyberspace rappresenta attualmente il “terreno” principale per la raccolta di dati di diverso genere, e ciò ha comportato uno stravolgimento tecnico e metodologico, sul piano professionale, organizzativo e lavorativo, per tutti i servizi segreti del pianeta. Purtuttavia, è bene precisare che se anche le attività di spionaggio e controspionaggio cibernetico, sono in grado di raccogliere enormi quantità di dati dai diversi sistemi informatici connessi in rete, dai social media e dal web, con minimi rischi e costi ridottissimi, non possono, ancora oggi, rappresentare lo strumento risolutivo per le attività di intelligence. Trascorreranno ancora diversi secoli prima di poter affermare che la storica e tradizionale metodologia di acquisizione di conoscenze che si basa su rapporti diretti e personali, meglio nota come human intelligence, possa definirsi tramontata.

I Servizi sono necessariamente “segreti” o hanno trovato il modo di aprirsi a mondi un tempo preclusi, come l’accademia o le imprese?

In alcuni Paesi, come gli Stati Uniti, Gran Bretagna e Israele, tali attività di apertura sono già una consuetudine da anni. La Cia, ad esempio, formalizza accordi con le università statunitensi soprattutto sul piano del reclutamento, onde identificare gli studenti in possesso di quei “profili” che possono interessare l’Agenzia. Sul piano delle collaborazioni con le aziende, nel 2020 a Langley è stato firmato un accordo, che vale decine di miliardi di dollari, denominato Commercial Cloud Enterprise con Amazon Web Services, Microsoft, Google, Oracle e IBM per lo sviluppo, nel prossimo decennio, di piattaforme cloud-computing. In Israele sono più di 300 le aziende high-tech che operano nel settore delle high technology, come IBM, Intel, Microsoft, Motorola e Cisco. Dal 2014, almeno 117 aziende di 21 paesi hanno aperto centri di ricerca e sviluppo in Israele, generando qualcosa come 6.000 startup. Naturalmente, è superfluo ricordare che le agenzie di intelligence di Tel Aviv svolgono un ruolo importante in queste attività. In Italia da alcuni anni è iniziata un’attività di proficua interazione con il mondo accademico per la ricerca di quelle professionalità che possono interessare le agenzie di intelligence nazionali. Ovviamente i servizi segreti, per loro natura e per il conseguimento degli obiettivi prefissati, devono preservare la riservatezza delle attività che svolgono e delle informazioni che acquisiscono. Di conseguenza queste attività di “apertura” vanno viste come delle possibili proficue interazioni che possono consentire ai nostri servizi segreti di poter acquisire in tempi più rapidi delle professionalità al momento molto richieste, come nel settore cyber, ma servono anche a far comprendere alla popolazione quale sia la loro reale “mission” e l’enorme contributo che producono per la stabilità e la sicurezza nazionale.

In un mondo ormai pienamente digitalizzato, quanto conta l’Osint (Open-source intelligence) per il lavoro dei Servizi?

Nel 2015 scrissi un libro dal titolo “Open Source Intelligence & Cyberspace. La nuova frontiera della conoscenza”, edito da Rubbettino. È stato il primo testo, forse a livello internazionale, a descrivere la conduzione delle attività di Osint all’interno della rete Internet. Il testo ha avuto un buon successo anche perché, per primo, annunciava quel cambiamento epocale che avrebbe prodotto, dal punto di vista metodologico, uno stravolgimento delle vecchie metodologie di acquisizione delle informazioni da “fonti aperte”. Attraverso un case study sul cyber osint dimostrai, ad esempio, come fosse possibile, mediante l’utilizzo di alcuni semplici applicativi fruibili gratuitamente in rete, rastrellare un numero considerevole di preziose informazioni perfino su una struttura particolarmente “protetta”. Ricordo che l’Osint non equivale ad un’attività illegale di raccolta di informazioni, ma della raccolta di dati da fonti di pubblico accesso. Il mondo virtuale rappresenta, come ben sappiamo, il più grande “information container” esistente al mondo, dal quale è possibile estrarre dati di vario genere, alcuni anche apparentemente insignificanti, ma che se assemblati in maniera “intelligente” possono produrre degli “intelligence products” di notevole valore. Alcune informazioni presenti in rete, in particolare sui social media, appartengono perfino alla categoria delle informazioni personali o riservate, ma sono rese disponibili al pubblico dagli stessi individui cui appartengono, quasi in maniera inconsapevole, perché inconsapevolmente ritenute di scarso interesse. La disinvoltura degli individui sulla diffusione delle proprie informazioni in rete, scaturisce dalla convinzione che la rete Internet sia una sorta di “zona sicura” per sperimentare le proprie pulsioni, spesso inconfessabili, che nei rapporti diretti non verrebbero mai alla luce. Nei rapporti virtuali vengono ignorati quei condizionamenti psicologici e comportamentali che possono derivare da un’interazione diretta, come ad esempio, l’aspetto fisico, il sesso, l’età, etc. A tal proposito, alcuni studi condotti da università statunitensi, hanno confermato che la maggioranza delle persone crede che dietro ogni profilo virtuale vi sia una persona reale e ciò rappresenta un elemento di indiscutibile rilevanza per la conduzione di attività di “virtual humint”. Al giorno d’oggi le attività di cyber osint rappresentato un’opportunità di produzione di conoscenza, in qualunque ambito, realmente ragguardevole.

Come è cambiato il mondo dell’intelligence con la rivoluzione cyber? Qualcuno è rimasto indietro?

L’arretratezza risiede nel possesso della cultura del cambiamento. Le tecnologie digitali hanno trasformato l’intero pianeta, e la vita di ognuno di noi. Il nostro modus pensandi e modus vivendi sono completamente condizionati da strumenti tecnologici di cui non possiamo più fare a meno. Ai miei studenti in università chiedo sempre di misurare la loro dipendenza dalle tecnologie e dall’esigenza di essere sempre “online” attraverso un semplice test: tenere spento il proprio smartphone il più a lungo possibile. I risultati dei test sono sconfortanti. L’intelligence community mondiale ha risentito molto di questo tsunami tecnologico, in particolare nell’ultimo decennio, ma molte agenzie di intelligence ne hanno compreso la portata in termini di nuove opportunità da sperimentare per la conduzione di una molteplicità di operazioni. Sappiamo bene cosa possa produrre un “cyber-attacco” ad una infrastruttura informatica o la diffusione di un “post” prodotto da un “fake profile” di un social media. Ciononostante in diverse agenzie di intelligence governative di diversi Paesi si fatica ancora a comprendere la rilevanza della conduzione di attività “difensive” e “offensive” all’interno del Cyberspace, sia per motivazioni riconducibili alle difficoltà derivanti dai processi di “riorganizzazione” delle proprie strutture, soprattutto se incidono sulle risorse umane esistenti, che per la persistenza di approcci mentali di operatori di intelligence che, dopo tanti anni trascorsi nella conduzione di tradizionali e consolidate attività di intelligence, oppongono ancora qualche resistenza al cambiamento, anche per timore di risultare “inadatti” alla comprensione delle mutazioni imposte dalle innovazioni tecnologiche.

Due delle più letali intrusioni cibernetiche della storia americana, i recenti attacchi contro SolarWinds e Microsoft, sono state scovate da piccole società private prima ancora che dagli 007. È un segno dei tempi?

Nel mio ultimo libro ho dedicato quasi un intero capitolo sulla questione. A partire dal dopoguerra l’intelligence fu considerata come un’attività di competenza strettamente governativa, dominata da esperti opportunamente addestrati all’arte dello spionaggio e del controspionaggio, e gestito da burocrazie istituzionali controllate e fortemente influenzate da un insaziabile desiderio di assunzione di informazioni sul nemico del momento. Enormi furono i budget stanziati durante la Guerra Fredda da entrambi i “blocchi” per la conduzione di tali attività e con un focus particolarmente orientato al reclutamento di agenti e fonti. È quindi facile comprendere come, a quel tempo, l’ipotesi di un ipotetico approccio a una “intelligence appaltata” a fornitori non governativi potesse risultare inconcepibile. A partire dagli anni ’90 furono molteplici le cause che contribuirono ad alimentare l’ipotesi di affidare alcune attività all’esterno, cioè a fornitori commerciali in grado di fornire specifici servizi che il personale delle agenzie di intelligence non era, almeno al momento, in grado di erogare, soprattutto in funzione dell’esigenza di fronteggiare quei bruschi e repentini modificazioni sul piano dei rapporti, che vedevano paesi “amici” trasformarsi in “nemici” e viceversa. Erano nuove esigenze che avevano prodotto sfide per le quali l’intera Intelligence Community non era preparata. Il crollo dell’Unione Sovietica aveva provocato un significativo ridimensionamento dei servizi segreti sia dei paesi occidentali che di quelli orientali, determinando l’esigenza di una riallocazione delle risorse di intelligence verso una maggiore e più complessa gamma di nuove minacce transnazionali, come la controproliferazione nucleare, il terrorismo internazionale, l’espansione della criminalità organizzata, l’incremento del traffico di stupefacenti, il dilagare di conflitti su base etnica e politica. Oltre alla significativa riduzione dei budget delle agenzie di intelligence, la crescita di nuove richieste di intelligence analysis nel mondo virtuale hanno contribuito alla destabilizzazione dei vecchi paradigmi e delle tradizionali metodologie di gestione delle attività di intelligence. Una possibile ed immediata soluzione poteva essere quella dell’incremento delle attività di spionaggio e controspionaggio di tipo on-demand, ovvero da affidare all’esterno della propria organizzazione. Secondo alcune stime, attualmente il numero totale di appaltatori che supportano l’Intelligence Community ammonterebbe a circa 70.000, con una percentuale del 70% del budget dell’intelligence speso per l’acquisizione di beni e servizi dal settore privato. In questa ottica è spiegabile anche la continua e crescente interazione tra le agenzie governative e le società private, soprattutto sul piano dell’utilizzo delle tecnologie digitali.

I Servizi segreti sono anche una “questione privata” o devono rimanere sotto lo stretto controllo dello Stato? Cosa insegna il modello israeliano a un Paese come l’Italia?

Parto dalla seconda domanda: il modello israeliano è un caso unico a livello planetario. Ogni cittadino dello Stato di Israele è autenticamente convinto dell’importanza dell’intelligence, inteso come strumento primario di salvaguardia della sicurezza nazionale. Naturalmente la storica motivazione psicologica degli israeliani che si fonda sulla consapevolezza di vivere in un paese costantemente “in pericolo”, gioca un ruolo fondamentale. È forse l’unico caso di realizzazione del concetto di “intelligence collettiva”, che si basa sull’utilizzo di ogni singolo cittadino quale potenziale strumento di ricerca e raccolta di informazioni. Anche per questo motivo le due principali agenzie di intelligence governative, lo Shin Bet e il Mossad, sono annoverate tra le più organizzate ed efficienti al mondo. In Italia forse soffriamo ancora di quella carenza che il Presidente Emerito della Repubblica, Francesco Cossiga, tra i più grandi esperti di intelligence del paese, definiva come “mancanza della cultura dell’intelligence”. Nei nostri servizi sono transitati uomini di intelligence di grande spessore, come, ad esempio, Federico Umberto D’Amato, creatore dell’Ufficio Affari Riservati del Ministero degli Interni, ma della loro storia rimane ben poca traccia e soprattutto ancor meno insegnamenti. Storicamente in Italia, disgraziatamente, il termine “servizi segreti” evoca nell’immaginario collettivo scenari nebulosi, intrecci malsani e finanche la concatenazione con strutture “deviate” dalle finalità incomprensibili. Al contrario, gli uomini delle nostre strutture di intelligence svolgono quotidianamente un’attività di grande valore per lo Stato, evitando clamori, riflettori e gratificazioni di ogni genere. È il vero mestiere degli operatori di intelligence: lavorare nell’ombra, con l’unica, intima e segreta consapevolezza di aver servito il proprio Paese. E per un vero servitore dello Stato ciò rappresenta un grande onore e un particolare privilegio. In Inghilterra, al contrario, i servizi segreti nazionali godono di una grande rispetto da parte del Governo e dell’intera popolazione, al punto tale che spesso gli ex direttori trovano una naturale collocazione all’interno di strutture accademiche, ove possono continuare a lavorare come formatori ed esperti “recruiters”, come nel caso di Sir Richard Billing Dearlove, ex capo del Secret Intelligence Service (MI6), attualmente presidente del Consiglio della Fondazione della University of London. Molto è stato fatto nel nostro Paese per diffondere una corretta immagine delle nostre strutture di intelligence, ma resta ancora molta strada da percorrere…

In primavera l’Italia ha sventato un episodio di spionaggio russo, la vendita da parte dell’ufficiale Walter Biot di segreti della Nato a spie dei Servizi di Mosca. Sono attività di routine o è stata oltrepassata una linea rossa?

Il caso di spionaggio del capitano di fregata Walter Biot presenta alcune anomalie. Una di queste è rappresentata dalla ridotta somma di denaro pattuita per l’attività di trafugamento di documenti “classificati”, che ammonterebbe a circa cinquemila euro. Un’altra è data dal valore, apparentemente poco rilevante, dei documenti consegnati all’ufficiale del GRU, l’intelligence militare russa. L’analisi di questi due semplici elementi porterebbe a ritenere che questa attività di spionaggio sia classificabile come la fase in cui si cerca di “testare” l’utilità di una nuova spia. In altri termini si procede alla verifica del suo valore in funzione del livello di informazioni che può produrre. Altro aspetto insolito è riferibile alle tecniche e alle metodologie adottate per la conduzione delle attività. In altri termini, traspare uno scarso livello di preparazione nella gestione dell’interazione tra il “case officer” e la spia. Effettuare la consegna del materiale trafugato e del denaro per mezzo di un incontro diretto, evidenzia una scarsa conoscenza dell’utilizzo delle tecnologie digitali, che al giorno d’oggi possono quasi azzerare le occasioni di contatto diretto tra due soggetti, soprattutto per quanto concerne la trasmissione di denaro e di documenti. Ad esempio, esistono applicazioni fruibili in rete che possono consentire, riducendo i rischi in maniera quasi totale, di inviare documentazione in qualsiasi angolo del globo terrestre preservando l’anonimato e con l’ausilio di sistemi di cifratura che ne impediscono l’accesso. Per la consegna del denaro si possono utilizzare sistemi di pagamento che si basano sull’utilizzo di criptovalute, garantendo, anche in questo caso, la completa riservatezza. Purtuttavia, si può ricorrere alle tradizionali metodologie di consegna basate sui “dead drop”, ma che evitano il contatto diretto tra le persone. Anche su questo argomento ho riservato un capitolo nel mio ultimo libro. In ultima analisi c’è un aspetto che rimane alquanto strano: la prassi impone che le operazioni di intelligence debbano rimanere segrete, senza rivelare quanto è accaduto, e quando si scoprono degli agenti segreti di paesi esteri operanti sul territorio, gli stessi vengono invitati a rientrare in patria dato che sono coperti da immunità diplomatica. In questo caso è stato dato un ampio risalto alla notizia. Come mai?

Quanto è cambiata l’intelligence italiana negli ultimi anni?

Negli ultimi due decenni le nostre agenzie di intelligence, al pari delle altre degli altri paesi, hanno condotto uno sforzo di riorganizzazione ragguardevole, soprattutto per quanto concerne la componente “cyber”. La possibilità di attingere personale dalle università ha consentito di innalzare il livello di preparazione sul piano dell’information technology delle nostre agenzie, ponendole in una condizione di assoluta rilevanza in termini di competitività e innovazione tecnologia. Resta ancora molto da fare, soprattutto per quanto concerne l’attenzione che va rivolta all’intelligence economica e al terrorismo, che in questi ultimi mesi si sta riproponendo su vasta scala.

È vero che si è passati da una cultura della segretezza a una cultura della sicurezza o è solo retorica?

La cultura della segretezza deve rimanere tale, altrimenti non avrebbe più senso definire i servizi ancora “segreti”. È importante, invece, continuare a diffondere la cultura della “sicurezza paese”, che va estesa ad aziende pubbliche e private, ma soprattutto ai cittadini. È una cultura che va inoculata partendo dalle scuole fino alle università, attraverso un percorso formativo che deve produrre nelle nuove generazioni un senso di appartenenza alle istituzioni e alla salvaguardia degli interessi nazionali. Tale processo formativo può anche consentire alle agenzie di intelligence nazionali, sin dalle scuole medie superiori, di “intercettare” gli studenti che presentano aspetti vocazionali importanti per un futuro ingresso nel mondo dell’intelligence. Questa è una metodologia di formazione e reclutamento che viene adottata dagli israeliani da decenni e che potremmo copiare…

Con la riforma avviata dall’autorità delegata Franco Gabrielli la cybersecurity è stata affidata a un’agenzia al di fuori del comparto intelligence. Giusto evitare sovrapposizioni? Quali sono i compiti “cyber” che rimangono prerogativa degli 007?

Suppongo che nelle intenzioni di Franco Gabrielli vi fosse soprattutto l’intenzione di creare un’agenzia in grado di risolvere il problema delle competenze e soprattutto delle “fortissime criticità” che vivono le strutture cibernetica dell’Italia, a partire dalla PA e per finire nelle aziende private, come ha recentemente dichiarato durante l’audizione del 1 luglio scorso davanti alle Commissioni Affari costituzionali e Trasporti, dove è intervenuto come autorità delegata per la sicurezza della Repubblica. Naturalmente la divisione di competenze rappresenta un altro punto fermo della riforma: la cyber investigation, la cyber defence e le cyber operations condotte dalle agenzie di intelligence, continueranno ad essere svolte rispettivamente dalle forze dell’ordine, dalle forze armate e dai servizi segreti. Mi sembra un buon inizio per la grande sfida che Gabrielli ha deciso di lanciare. Spero solo che la tradizionale lenta e nebulosa burocrazia del nostro Paese, soprattutto in una materia in continua e incessante evoluzione come la cibernetica, non comprometta il tutto o renda questa Agenzia ingessata tra i “lacci” e “lacciuoli” di norme eccessivamente interpretabili e agonizzanti tempi di realizzazione. Ricordo, ma solo per citarne uno, il caso del sistema dei centri di controllo dell’equipaggiamento tecnologico, riferibile alla vicenda del “Perimetro cyber”, introdotto dal governo Conte-bis che, a distanza di oltre due anni di distanza, è rimasto ad uno stato embrionale.

Un anno fa è stato inaugurato l’Intelligence college of Europe, un istituto che riunisce le agenzie dei Servizi di decine di Paesi europei. Si può trovare forme di collaborazione efficaci fra diverse agenzie o è pura utopia?

In realtà il progetto risale al 2019 ed è stato sottoscritto da 23 paesi membri e da 7 paesi partner. L’indicazione che può fornire la chiara interpretazione di questo documento di intenti lo troviamo nel primo capoverso e recita “Sebbene la sicurezza nazionale sia una questione di competenza nazionale (come affermato nell’articolo 4.2, Trattato dell’Unione Europea), la stretta cooperazione tra le comunità di intelligence nazionale europee è un obiettivo ampiamente condiviso per affrontare in comune le sfide contemporanee sulla sicurezza”. Viene chiaramente ribadito che la sicurezza nazionale è una questione che viene gestita autonomamente da ogni singolo paese. Aggiungo che un accordo europeo in materia di intelligence che si basa su un documento di sole 4 pagine è come voler ridurre la Divina Commedia ad un numero di pagine paragonabili a quelle di un compendio istruzioni di uno smartwatch. Nella veloce lettura dell’accordo si evince che lo stesso “Promuove e facilita il dialogo strategico tra le comunità di intelligence dei Paesi europei partecipanti, accademici, decisori nazionali ed europei ode migliorare il pensiero strategico e la conoscenza reciproca su temi di interesse comune”. Insomma sembrerebbe una sorta di think thank all’interno del quale docenti, ricercatori ed esperti del settore disquisiscono in materia di intelligence. La verità risiede nella natura stessa dei servizi segreti nazionali: servono a tutelare gli interessi del paese per il quale operano. Un aspetto che può renderli “non collaborativi” tra loro se gli interessi divergono tra un paese e l’altro.