Li avevamo lasciati l´anno scorso a Roma a Palazzo Valentini, li ritroviamo pronti per un tour che li porterà prima a Reggio Emilia, poi a New York e di ritorno nuovamente a Roma. Sono gli scatti di Shoot4Change, il network no-profit internazionale composto da oltre 700 fotografi nato nel 2009 su iniziativa di Antonio Amendola. Professionisti e non che…

Archivi

E Google lancia la più grande libreria digitale italiana

Dopo Stati Uniti, Regno Unito, Canada e Australia Google lancia anche in Italia, primo Paese non di lingua inglese, la propria piattaforma di vendita online di libri in formato digitale chiamata "Libri su Google play". Sono disponibili dal debutto migliaia di titoli italiani, 7mila da Mondadori, Rcs e Gems, su un totale di 2 milioni di testi. Numeri che ne…

Russia: Dimitry Medvedev da ex presidente a capo del governo

Il presidente russo Vladimir Putin ha firmato il decreto della nomina a primo ministro federale Dimitry Medvedev. In precedenza la maggioranza della Duma aveva votato a favore dell’ex capo dello Stato indicato dallo stesso Putin. Nei “si” di maggioranza, 299 contro 144, ci sono alche alcuni deputati di Russia Giusta, forza politica che nelle sue dichiarazioni di voto si era…

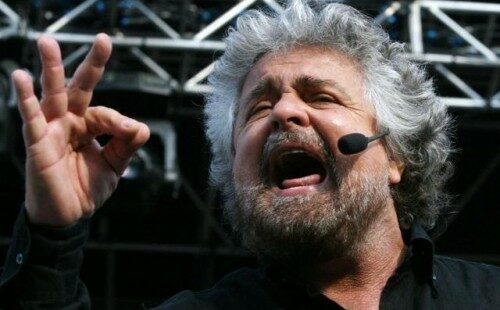

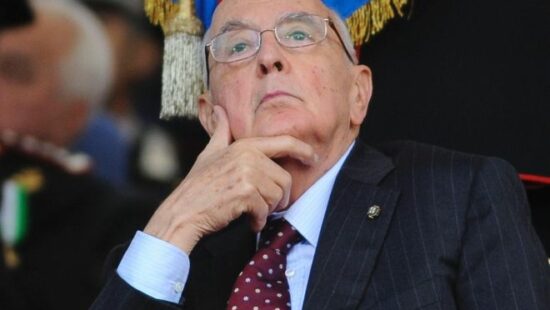

Il bim boom bam di Grillo con Napolitano

Questa mattina Giorgio Napolitano, commentando l´esito delle amministrative con i giornalisti, a margine dell´inaugurazione della mostra delle Poste italiane al Circo Massimo a Roma, ha ironizzato: "Di boom ricordo solo quello degli anni ´60, altri non ne vedo...". Apriti cielo. Per il trionfante Grillo delle ultime ore un sacrilegio. E non si è fatto attendere il fiume di parole…

Chi è "La Tosca", la killer de Los Zetas

Maria de Jesus Jimenez è finita nella rete delle forze speciali messicane. "La Tosca", come la chiamano a Monterrey, è stata arrestata il primo maggio scorso insieme a un gruppo di narcotrafficanti e ricercati per omicidio. La sua fama di donna killer più temuta di tutto il Messico, adesso, la seguirà in carcere, dove in pochi giorni è già stata…

La Cina ai saldi europei

Se nella grande roulette dell’economia internazionale i capitali asiatici tengono banco, sono gli investitori cinesi a svolgere la parte del leone. Pechino cerca di dettare i tempi alla ristrutturazione industriale globale. L’ultimo passo di questo trend arriva dall’industria automobilistica e le prove le fornisce uno studio di PricewaterhouseCoopers. Secondo l’impresa internazionale di consulenza infatti in questo settore lo scorso…

Napolitano: Boom di Grillo? Io ricordo quello degli anni '60

Oggi il capo dello Stato commenta i risultati delle amministrative e torna su Beppe Grillo. Secondo Napolitano, non c´è stato nessun boom del movimento 5 stelle: "Di boom ricordo solo quello degli anni ´60, altri non ne vedo...", ha risposto il presidente della Repubblica, Giorgio Napolitano, ai giornalisti commentando l´esito delle amministrative, a margine dell´inaugurazione della mostra delle Poste italiane…

Amazon ora punta sull'alta moda

I libri, prima cartacei e poi elettronici, sono stati la fortuna di Amazon, che è diventata leader mondiale della categoria. L´azienda, tuttavia, punta adesso su un altro mercato ben più redditizio: l`alta moda. E, confermando il suo stile, lo fa senza badare a spese. L´azienda, in realtà, vende vestiti già da alcuni anni; ma, come ha spiegato l`amministratore delegato Jeff…

Moccia for president?

* teatrinodellapolitica.com / @TeatrinPolitica * “Le amministrative non sono significative” ammonivano Pdl ed Udc. Ovviamente avevano subodorato la disfatta e, visto che prevenire è meglio che curare, si erano portati avanti nel leccarsi le ferite. Ma le amministrative hanno comunque fatto esprimere 9 milioni di italiani, da Nord a Sud, e qualche indicazione significativa l’hanno data. Grillini, Tosi,…