Il caso Sony, il furto di dati su iCloud, ma anche tutti gli episodi di cyber-spionaggio emersi nel corso del 2014 e le crescenti minacce per aziende e consumatori che arrivano dal mondo digitale (device mobili compresi): chi c'è dietro e che natura hanno questi malware? Facciamo il punto con Paolo Palumbo, Senior Researcher, F-Secure Labs. Corea del Nord o…

Archivi

Se questo è un padre

Ieri il Papa incontrando l’Associazione famiglie numerose ha stigmatizzato il fatto che l’articolo 31 della Costituzione, quello che parla di “particolare riguardo” alle famiglie numerose, “non trova adeguato riscontro nei fatti. Resta nelle parole”. Una strigliata salutare diretta ad una politica spesso miope nei confronti delle famiglie, che soprattutto se numerose si trovano a dover fare i conti con difficoltà…

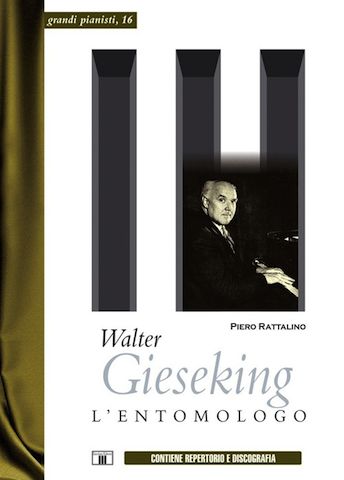

L'inventore e l'ornitologo, due pianisti dimenticati

Piero Rattalino (classe 1931) è noto come grande pianista e come organizzatore musicale di razza (è stato direttore artistico dell’Istituzione Universitaria dei Concerti a Roma, del Teatro Comunale di Bologna, del Regio di Torino, del Carlo Felice di Genova, del Massimo Bellini di Catania) nonché come acuto saggista. Da qualche anno si dedica principalmente alla critica musicale (per riviste specializzate…

Ecco come su Twitter è stata letta la conferenza stampa di Matteo Renzi

Una delle poche domande che hanno fatto garbatamente imbufalire il premier Matteo Renzi è stata quella di Giada Zampano del Wall Street Journal che ha posto un interrogativo su come e quando alcune riforme annunciate dal governo sono state davvero realizzate. Per il resto, nel corso della conferenza stampa di fine anno del premier, molte (troppe) domande sull'elezione del presidente…

Tutti i rischi delle elezioni anticipate in Grecia per l'Europa

Fumata nera alle presidenziali, elezioni anticipate tra venti giorni e tanta incertezza sui mercati e sul destino dell’Europa. La Grecia dopo due anni e mezzo torna a far preoccupare il vecchio continente. Il Parlamento secondo Costituzione viene sciolto per la mancata elezione del capo dello Stato (la terza consecutiva) e alle urne c’è il rischio che la sinistra di Alexis…

Matteo Renzi, la conferenza stampa di fine anno

La conferenza stampa di fine anno del presidente del Consiglio Matteo Renzi toccherà diversi temi: crisi, riforme e obiettivi raggiunti dal governo. Ecco la diretta streaming dalla Camera dei Deputati:

Jobs Act, ecco cosa (non) cambia nella pubblica amministrazione

La verità soltanto la verità. Cerchiamo di spiegare il dilemma/diatriba JOBS ACT pubblico e privato (e come dice una pubblicità in voga in questi girono: ma parliamo italiano!) E dunque REGOLE DEL LAVORO: si estendono o non si estendono? Questa la domanda che le e gli italiani si stanno facendo in questi giorni e la confusione che si è generata…

Isis, ecco i numeri aggiornati del terrore

La fine dell’anno è sempre un momento per fare bilanci. Purtroppo, quello del 2014 non è positivo, soprattutto in Medio Oriente, dal secondo semestre in poi. Secondo l’Osservatorio siriano dei diritti umani, l’organizzazione terroristica Stato Islamico (Isis) ha giustiziato 1878 persone dal 28 giugno, quando è stato proclamato il Califfato in Siria e Irak e sono aumentati gli attentati e…

Vi spiego perché il Jobs Act non è applicabile ai dipendenti statali

Sulla questione dell’applicabilità al pubblico delle nuove regole del recesso individuale ai nuovi assunti (come previste nello schema di decreto delegato attuativo) la tesi del governo è corretta, ma viene spiegata nella maniera sbagliata. Sembrerebbe, infatti, che l’esecutivo intenda soltanto difendere l’inamovibilità dei pubblici dipendenti e che lo faccia con argomenti privi di qualsiasi consistenza, come se l’assunzione tramite concorso…

Norman Atlantic, il video del salvataggio

Ecco come sono stati salvati dalla Marina Militare Italiana i passeggeri del traghetto Norman Atlantic, la nave partita dalla Grecia e diretta ad Ancora che ha preso fuoco durante la traversata. A bordo c'erano 478 tra passeggeri e membri dello staff. Otto i morti, alle ore 18 del 19 dicembre. Ecco alcune immagini dei salvataggi da parte della Marina Militare.