Gli Stati Uniti stanno affrontando un momento critico per la loro industria della difesa. Il modello sviluppato dopo la Guerra fredda mostra limiti evidenti, dalla concentrazione dei produttori alla riduzione della forza lavoro e dei fornitori. In un contesto di competizione globale con Cina e alleati più autonomi, l’innovazione tecnologica e la capacità produttiva devono trovare un nuovo equilibrio. Le conclusioni del nuovo report di JPMorgan sull’industria della difesa statunitense

Archivi

Non solo Turchia, perché è la Siria il possibile obiettivo dell'Iran

Poco si parla della Siria nella crisi in corso in Iran, mentre invece è un pezzetto strategico del puzzle geopolitico che si sta componendo in Medio Oriente: sia perché investe direttamente il rapporto tra il nuovo corso a Damasco e Washington, sia perché tocca inevitabilmente la diatriba infinita tra sunniti e sciiti. In più il nuovo ruolo di al-Jolani (ora Ahmed Al-Sharaa) è fumo negli occhi per Teheran che da tempo vede scemare i propri obiettivi

Nella crisi in Iran serve il pragmatismo di Erdogan e Meloni. Parla Politi

“Il drone contro Cipro? Non contro l’isola, ma contro due basi inglesi che per di più sono territorio sovrano britannico. A Teheran c’è un derby tra chi capisce che deve mantenere delle strade aperte e chi dice che bisogna andare allo scontro duro senza paura. L’articolo 5 è stato costruito con gli americani, i quali non avevano nessuna voglia di essere trascinati automaticamente in qualche guerra. Questo è un elemento importante da sottolineare”. Intervista al direttore della Nato Defense College Foundation, Alessandro Politi

L'intelligence Usa torna in Mali. Buona notizia per l'Italia

Secondo un’esclusiva Reuters Washington punta a riprendere missioni di sorveglianza sul Mali per monitorare i gruppi jihadisti. Il possibile ritorno operativo americano segnala la crescente centralità strategica del quadro securitario del Sahel, una regione cruciale anche per gli interessi europei e italiani

Dall'Ucraina all'Iran, la sfida più grande è la manipolazione dell'informazione. Scrive Terzi

La tecnologia al servizio dello Stato è l’esatto opposto della concezione occidentale di tecnologia libera. Ecco perché vi è la necessità di affrontare dossier come questi nella cornice atlantica. Pubblichiamo l’intervento del senatore Giulio Terzi di Sant’Agata al convegno Eu-Us Tech Agenda 2030, organizzato da Formiche presso la Camera dei deputati

L’Iran recluta spie in Europa tramite Telegram per sorveglianza e sabotaggi

Secondo fonti dell’intelligence britannica citate da The i Paper, Teheran starebbe utilizzando bot su Telegram per arruolare criminali e civili europei in operazioni di sorveglianza e potenziali attacchi, replicando modelli già sperimentati dall’intelligence russa

Trump pensa di eliminare Anthropic con un ordine esecutivo

Donald Trump starebbe pensando di firmare un atto presidenziale per escludere la startup di Dario Amodei dalle agenzie federali. Alcune già si stanno adattando al nuovo diktat. Ma la partita non è ancora finita e potrebbe dover passare dalla decisione di un tribunale

Cyber-spionaggio russo, nel mirino Signal e WhatsApp. L’allerta dei servizi olandesi

I servizi di intelligence olandesi lanciano l’allarme su una campagna globale di cyber-spionaggio attribuita a hacker legati allo Stato russo che punta a compromettere account Signal e WhatsApp di funzionari pubblici, militari e figure sensibili

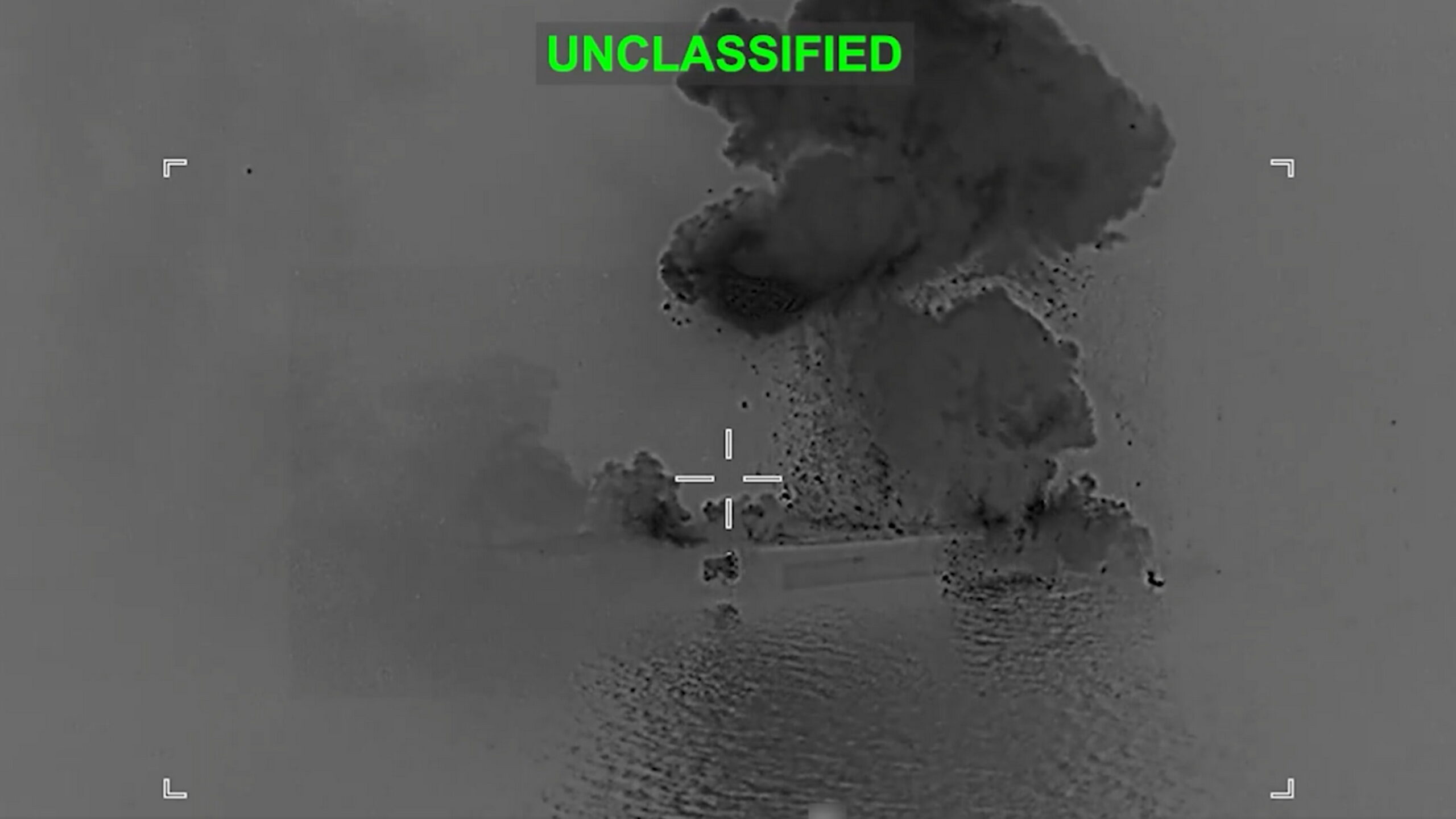

La nebbia della guerra in Iran resta fitta. Bilancio e scenari nell'analisi di Bozzo

A dieci giorni dall’inizio del conflitto, il regime iraniano continua a reggere, reagire, colpire obiettivi e guadagnare tempo. Le quattro settimane a cui Trump ha fatto riferimento quale possibile durata del conflitto sono un ottimistico auspicio, più che un pronostico. L’analisi di Luciano Bozzo

Giustizia e partecipazione, perché la cultura politica cattolica può offrire nuovi orientamenti

Il dibattito sulla riforma della giustizia riapre il confronto sul ruolo culturale e politico dei cattolici. Tra dottrina sociale, tradizione popolare e richiami della Cei, emerge l’esigenza di un contributo unitario e consapevole alla riflessione istituzionale del Paese