La resistenza a Mariupol, l’adesione alla Nato di Svezia e Finlandia. Un pessimo lunedì per Vladimir Putin, che vede il suo piano andare in frantumi. E Mario Draghi è tra i leader occidentali che più di tutti possono rivendicarne il merito. Il commento di Joseph La Palombara

Archivi

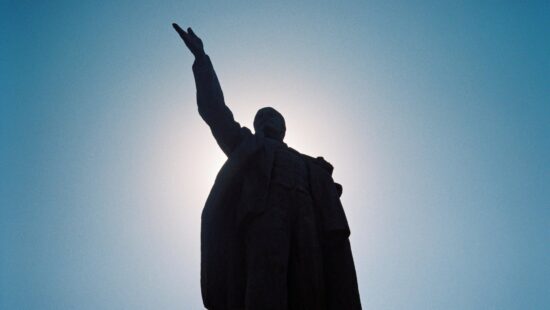

Il TikTok cinese impazzisce per “papino” Putin. L’analisi di FP

Nonostante la teorica neutralità, la Cina rimane vicina alla Russia. E su Douyin, la gemella cinese di TikTok controllata dai censori di regime, non si può tifare per l’Ucraina. Ma si può glorificare Vladimir Putin a livelli inquietanti

La guerra esiste, e occorre confrontarsi con essa

La guerra esiste, anche se l’Occidente se ne era dimenticato. Il conflitto in Ucraina ha molte forme, e ricorda qual è il perimetro del mondo multipolare caratterizzato dal confronto tra potenze. Mondo in cui la spesa militare ha un valore. Dibattito alla Fondazione De Gasperi sul libro “Da Clausewitz a Putin. La guerra nel XXI secolo”

Dal digitale dipende l'efficacia del Pnrr. La scossa di Talamo alla Pa

Il giornalista, in libreria con un nuovo manuale sulla comunicazione digitale nella Pubblica amministrazione: “Per risolvere gran parte dei problemi della Pa, basterebbe una nuova legge per garantire un inquadramento contrattuale alle nuove professionalità che lavorano nell’ambito del digitale”

Finlandia e Svezia nella Nato: "Un cambio storico". Flavia Giacobbe a Start. Il video

Il direttore di Formiche e Airpress a Start di Roberto Inciocchi su SkyTg24: Il potenziale ingresso di Finlandia e Svezia nella Nato è davvero un cambio storico dovuto al senso di insicurezza dello scenario europeo. Intanto gli ucraini chiedono armi e il nostro Paese invece ha posizioni divise, ma il parlamento si è già espresso e una retromarcia sarebbe inspiegabile.

Svezia e Finlandia, uno scacco per Putin. Parla il gen. Zuliani

Intervista al generale dell’Aeronautica, già numero due del comando Nato Act a Norfolk: Svezia e Finlandia cambieranno volto alla Nato, Erdogan dirà di sì e Putin non attaccherà. Si apre la partita dell’Artico, loro sono in vantaggio. Italia? Tenga accesi i riflettori sul fianco Sud

Lo strano divorzio tra Occidente e Russia. Da Renault a McDonald's

Renault, Unicredit, Citi, McDonalds. Non sono solo divorzi eccellenti dopo 30 anni di presenza nell’ex Urss ma nazionalizzazioni a mano armata con le quali Mosca mette le mani sugli asset lasciati da chi con la Russia non vuole avere più nulla a che fare

Il funerale di Sheikh Khalifa è un primo test internazionale per MBZ

La cerimonia di commiato per Sheikh Khalifa offre l’opportunità di delineare il futuro degli Emirati sotto la (nuova) guida di bin Zayed, un leader internazionale. Gli Stati Uniti presenti in prima fila a sostegno di un partner centrale, che vede più nella Fratellanza che nell’Iran le maggiori rivalità, spiega Cafiero (Gulf State Analytics). E che dovrà impegnarsi nella competizione tra potenze con Cina e Russia, aggiunge Ulrichsen (Baker Institute)

Quale 5G? Open Ran schiacciato tra Usa, Europa e Asia

La Commissione pubblica un rapporto pieno di dubbi sull’architettura a interfacce standard aperte. Lo fa pochi giorni prima della riunione Ue-Usa su tecnologia e commercio. La strada per questo standard è in salita. Ecco perché

Come l’Ecuador beneficerà dello stop al petrolio russo

Dopo il blocco delle importazioni energetiche da Mosca imposto dagli Usa, le società petrolifere americane Valero e Marathon si rivolgono a Petroecuador per nuovi rifornimenti di greggio