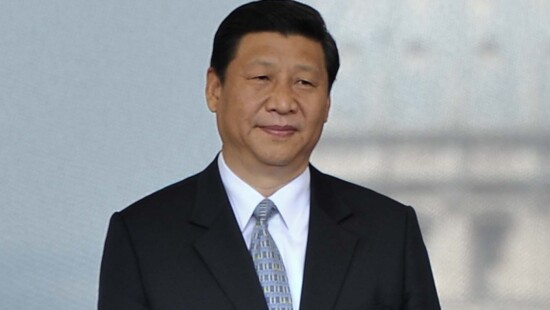

È atteso domani a Roma il presidente cinese Xi Jinping, tutto pronto per la firma del memorandum tra Italia e Cina. Il presidente del Consiglio, Giuseppe Conte, ha ribadito ieri che con Pechino si tratterà soltanto di un accordo commerciale, ma che l'ancoraggio dell'Italia ai patti euro-atlantici resta solido. Non la pensano così gli Stati Uniti e, a dirla tutta,…

Archivi

Il problema è Roma, non De Vito

Allora diciamolo subito, così sgomberiamo il campo di gara. Dell’arresto di Marcello De Vito (sarà il processo a stabilire la sua colpevolezza) ci importa pochissimo, forse nulla. Sappiamo da sempre che la vita politica ed istituzionale conosce queste vicende in tutto il mondo (soltanto quelli del M5S hanno fatto finta di non saperlo, ma la realtà, come sempre nella vita,…

No al processo per Salvini mentre la sinistra cerca una politica sull'immigrazione

Tutto come nelle previsioni. Il Senato ha negato l’autorizzazione a procedere contro il ministro dell’Interno, Matteo Salvini, sul caso della Nave Diciotti confermando il voto espresso dalla Giunta per le immunità sulla relazione di Maurizio Gasparri (FI): con Lega e Movimento 5 Stelle si sono schierati Forza Italia e Fratelli d’Italia, contrarie le opposizioni di sinistra. Salvini ha ribadito la…

Il break di Conte alla Luiss, fra cantieri chiusi e altri aperti (alla Cina)

Giuseppe Conte a tutto campo. Ospite alla Luiss Guido Carli il presidente del Consiglio si è concesso per un’ora alle domande degli studenti accorsi in massa a via Pola per l'evento "Conversazione su Europa e Futuro" alla presenza di Vincenzo Boccia, Emma Marcegaglia, Paola Severino, Gianni Lo Storto. E per godersi una pausa dai due onnipresenti vicepremier, rivendicando le sue…

Piccoli giochi di Palazzo all’ombra del colosso cinese

Per avere contezza di tutti i paradossi della vicenda cinese, bisogna avere la pazienza di riavvolgere il nastro. I tempi ci sono: considerato che la grande kermesse che accompagnerà la visita di Xi Jinping in Europa si svolgerà tra il 21 ed il 26 marzo. All’Italia il premier cinese dedicherà due soli giorni (22 e 23 marzo). Colloqui con il…

Italia-Cina, la stampa internazionale in coro: l'accordo è rischioso

Altro che affari domestici. Gran parte della stampa internazionale ha i riflettori puntati sulla visita del presidente cinese Xi Jinping a Roma. L’adesione di un alleato Usa e Paese G7 come l’Italia alla Belt and Road Initiative è la notizia geopolitica del giorno. Mentre si susseguono senza interruzioni i moniti da Washington, l’ultimo ieri all’ambasciata Usa a Roma, quando l’inviato…

La minaccia cinese e l’assordante silenzio di Via Veneto

Non è un segreto. Anzi – come vedremo – il progetto viene da lontano. Alcuni esponenti politici della maggioranza "contrattuale" (non un’alleanza) su cui regge il governo ne hanno parlato (a favore), ma c’è un silenzio davvero assordante dal ministero competente, quello dello Sviluppo Economico con sede a Via Veneto. Quella via era un tempo il luogo della dolce vita.…

La Cina perde ancora pezzi. Ora le aziende non rimborsano più i bond

Sarà anche la vigilia della firma del memorandum per la nascita della Via della Seta, ma l'economia cinese continua a perdere pezzi. Pezzi importanti visto che si tratta a tutti gli effetti di economia reale: aziende, lavoratori, risparmiatori. Pechino ha un problema serio, non riesce più a fare del Pil come una volta. Tanto che lo stesso 2018 ha fatto…

Intelligenza artificiale e etica, così Stati Uniti e Santa Sede possono cooperare

L'intelligenza artificiale? Non è solo una materia per informatici, ma anche un argomento politico e sociale i cui risvolti - in ambito etico e non solo - dovranno essere sempre più approfonditi negli anni a venire. Un aspetto, questo, messo nero su bianco con un chiaro riferimento ai "values", valori come la difesa della privacy e delle libertà civili che…

Una soluzione per la crisi in Venezuela, l’Ue discute con la Cina e Trump con i Caraibi

Mentre gli Stati Uniti e la Russia si sedevano ad un tavolo a Roma per discutere sulla crisi del Venezuela, a Bruxelles i ministri degli Affari esteri dell’Unione europea avrebbero incontrato rappresentanti diplomatici della Cina per affrontare lo stesso argomento. “Mentre la Russia incontra gli Usa a Roma per parlare della situazione del Venezuela; la Cina fa lo stesso con…