Nel corso del 2018 alcuni tra i gruppi terroristici più noti - tra cui lo Stato Islamico, Al Qaeda e Hamas - hanno utilizzato il cyber spazio per diffondere il messaggio jihadista, con rilevanti risvolti dal punto di vista della sicurezza che vedono impegnati i servizi di intelligence e le forze di contrasto al crimine. Il tema è stato al…

Archivi

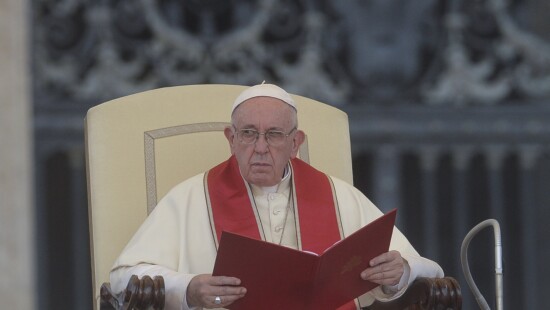

Un nuovo Vatileaks per scardinare l’universalità della Chiesa?

Un apprezzato teologo cattolico, Massimo Faggioli, evidentemente in sintonia con l’attuale magistero, circostanza che nel mondo cattolico non dovrebbe sorprendere, è oggetto di attenzione quotidiane da John Podhoretz, uno dei più influenti neoconservatori americani dai tempi dell’invasione irachena. Che lo ha anche paragonato al maresciallo Zhukov di sovietica memoria, per alcune osservazioni su certi vescovi non cattolici che sostengono la campagna…

Il commercio internazionale oltre le barriere ideologiche. Discutiamone

A molti di noi parlamentari e non, continuano ad arrivare mail di cittadini che ci invitano a respingere la proposta di Ttip, trattato sul commercio e gli investimenti tra Ue e Usa, proposta che non è più sul tavolo negoziale da più di un anno e credo non vi ritornerà per un bel po’. Ciò dimostra il grado di perdurante…

F-35, droni militari e spesa per la Difesa. Cosa ha detto il generale Vecciarelli

Sugli F-35 ci rimettiamo alle decisioni del Parlamento, ma è nostro dovere evidenziare la differenza tra ciò che potremmo e non potremmo fare a seconda di tale scelta. È quanto emerge dalle parole del generale Enzo Vecciarelli, capo di Stato maggiore dell'Aeronautica militare, intervenuto oggi in audizione di fronte alle commissione Difesa di Camera e Senato. Il numero uno dell'Arma…

Come cambia il sindacato tra innovazione, contrattazione e proselitismo

“Ci riuniremo per ragionare sul cambiamento in un tempo in cui il Paese ancora non cresce come dovrebbe e l’industria abbisogna di investimenti in strutture materiali ed immateriali come non mai”. Così Paolo Pirani, Segretario generale della Uiltec (la categoria sindacale che segue i settori dell’Energia, della Chimica, del Farmaceutico e del Tessile, ndr) illustra il conclave dell’organizzazione sindacale convocato…

La migliore esperienza Dc al servizio della speranza per il futuro

Il compito che in umiltà ci assegniamo è l'avvio-ripresa di un serrato confronto sui molteplici aspetti della crisi politica attraversata dal nostro Paese integrati alla visione del mondo in cui viviamo. Il primo ostacolo da superare è una sorta di provincialismo che conduce a guardare esclusivamente a quel che passa a casa nostra ignorando che l'Italia come ogni altro Paese-nazione-Stato…

Salvini e l'euforia generalizzata. Mala tempora currunt.

Mi è capitato di vedere un video di Matteo Salvini, ministro dell'interno e leader del Partito che secondo i sondaggi è ora di maggioranza relativa, la Lega, accolto da una folla immensa di persone osannanti, nemmeno fosse una star del cinema o il Papa. Questo video ci racconta molte cose, che faremmo bene a non sottovalutare, ma nemmeno Salvini. Prima…

Il decreto sulla privacy è un successo (anche) di Fi. La versione di Zanella

Nel decreto di adeguamento al Regolamento europeo in materia di privacy (consultabile per intero a questo link alla Gazzetta Ufficiale) il governo ha recepito le nostre indicazioni in materia di minori, piccole e medie imprese e periodo di grazia. Un successo personale condiviso da tutta Forza Italia: mi occupo da anni di tutela dei cittadini sul web, prima come presidente del Corecom…

Difesa, industria, Europa e interesse nazionale secondo Magrassi e Massagli

Il Fondo europeo per la difesa rappresenta una svolta epocale per il Vecchio continente, ma il rischio che l'Italia abbia un ruolo marginale è dietro l'angolo. Servono investimenti e comunione d'intenti tra tutti gli attori coinvolti, dalla politica all'industria. È quanto è emerso dalle parole del generale Carlo Magrassi, segretario generale della Difesa e direttore nazionale armamenti, e dell'ammiraglio Carlo…

Ecco come l'Italia si prepara alla conferenza sulla Libia

Riapre l'aeroporto di Mitiga a Tripoli e Al Serraj assume il ruolo di ministro della Difesa, finora rimasto scoperto, a seguito della rimozione di Mahdi Al-Barghathi. Sono queste le ultime notizie dopo la tregua degli scontri, avviata da ieri nella regione libica. E mentre si continua il conto delle vittime degli scontri e l'attenzione delle Nazioni Unite alla situazione è…